Zehn goldene Sicherheitsregeln für Ihren PC-Alltag

Erpresser, Spammer, Hacker, Datendiebe, Kontoräuber, Wirtschaftspione oder einfach nur Script-Kiddies: Alle haben es auf Ihren Rechner abgesehen. PC Magazin zeigt Ihnen die 10 wichtigsten Sicherheitsregeln, die Sie wirklich schützen.

Selbst für Fachleute ist oft verwirrend, welche der vielen Sicherheitsregeln wichtig und in welchem Fall relevant sind. PC Magazin zeigt Ihnen, worauf Sie wirklich achten sollten: Tipp 1: Installieren Sie Updates sofort Hacker und Sicherheitsspezialisten, liefern sich quasi täglich einen Kop...

Selbst für Fachleute ist oft verwirrend, welche der vielen Sicherheitsregeln wichtig und in welchem Fall relevant sind. PC Magazin zeigt Ihnen, worauf Sie wirklich achten sollten:

Tipp 1: Installieren Sie Updates sofort

Hacker und Sicherheitsspezialisten, liefern sich quasi täglich einen Kopf-an-Kopf-Wettkampf. Kaum hat der eine eine neue erfolgreiche Strategie, arbeitet der andere ebenso erfolgreich daran, sie auszuhebeln. Und das beruht auf Gegenseitigkeit. Für Sie als Nutzer bedeutet das, immer auf die Aktualität aller Komponenten zu achten.

Nicht nur das Betriebssystem sollte immer auf dem neuesten Stand sein (Windows-Update), sondern auch alle Internet-Programme; gerade auch die Plug-ins Flash, Java und Adobe Reader, die sehr oft Ziel von Angriffen sind. Auch die Firmware des Routers sollten Sie gelegentlich prüfen. Last but not least müssen die Sicherheitsprogramme selbst up to date sein, sonst haben die Hacker das Rennen gewonnen. Hier finden Sie unseren großen Update-Ratgeber.

Tipp 2: Ergänzen Sie den Virenwächter mit einer Festplattenkontrolle

Der wichtigste Schutz ist nach wie vor ein gutes Antivirenprogramm. Gut heißt nicht nur, dass es viele Viren auf der Festplatte erkennt, sondern auch im laufenden Betrieb verhindert, dass Bedrohungen ins System gelangen. Moderne Security-Suiten erkennen solche Bedrohungen an mehreren Merkmalen. Sie beobachten das Verhalten eines Programms und prüfen dessen Reputation im Internet. Wichtig ist auch der Webschutz im Browser, der unsichere Sites erkennt und Sie daran hindert, diese anzusurfen.

Im Unternehmensumfeld bilden USB-Geräte der Mitarbeiter ein Risiko, und der Admin sollte sie standardmäßig prüfen lassen. Wichtig ist, dass Sie alle Komponenten im Schutzprogramm aktiviert haben, was per Voreinstellung der Fall sein sollte: Webschutz, heuristische Erkennung, Intrusion Prevention. Auch eine Teilnahme an den Cloud-Diensten ist empfehlenswert, da das Programm im Netz schneller an Informationen kommt als über das reguläre, periodische Update.

Prinzipiell gilt bei allen Einstellungen: Wenn Sie das Schutzlevel über die Standardeinstellungen hinaus erhöhen, so müssen Sie mehr Fehlalarme in Kauf nehmen. Auch sollten Sie eine regelmäßige Prüfung der Festplatte aktivieren, denn wenn dem Wächter ein Virus durchgerutscht ist, findet ihn der wöchentliche Scan der gesamten Festplatte. Welche Software besonders gut abschneidet, erfahren Sie in unserem großen Test von Antiviren-Suiten. Wer es lieber kostenlos mag, der schaut in unseren Artikel mit den besten Freeware-Security-Tools.

Tipp 3: Boot-CD oder -Stick sind die besten Helfer in der Not

Zum Schutz vor Viren und Schädlingen gehört zwingend ein bootbares Medium, mit dem Sie einen abgestürzten oder verseuchten Rechner reinigen und reparieren. Ob Sie eine CD, eine DVD oder einen USB-Stick als Medium wählen, ist nebensächlich. Beim Booten müssen Sie dann die Boot-Reihenfolge im BIOS auf das entsprechende Medium umstellen. Meist ist es sogar sinnvoll, mehrere Notfallmedien auf Vorrat zu haben. Denn Sie benötigen eines zum Beseitigen von Viren und Schädlingen und ein weiteres zum Datenretten.

Es gibt auch Kombinationen aus beiden. Im Notfall sollten Sie zuerst versuchen, Daten zu retten, indem Sie das Rettungssystem booten, um damit auf die Festplatte zuzugreifen. Gelingt Ihnen das, so kopieren Sie die Daten auf ein USB-Laufwerk. Bevor Sie die geretteten Daten verwenden, sollten Sie sie allerdings einer genauen Virenprüfung unterziehen. Sind Daten verloren, bietet das Rettungsmedium Tools zum Wiederherstellen - auch für Partitionen.

Für das Virenjagen eignet sich bestens die Notfall-DVD des Antiviren-Programms, das Sie sich gekauft haben. Viele Schädlingsvernichter gibt es auch kostenlos im Netz, zum Beispiel Stinger von McAfee oder die Kaspersky-Rescue-CD.

Zur Datenrettung eignet sich am besten ein Live-Linux wie das bekannte Knoppix oder ein Rettungsspezialist wie Trinity. Eine individuelle Kombi-DVD lässt sich mit dem Tool Sardu zusammenstellen. Es integriert mehrere Boot-DVDs entsprechend der eigenen Vorstellungen.

Tipp 4: Wer seinen Browser schützt, schließt das größte Einfallstor

Die meisten Bedrohungen kommen heutzutage aus dem Web über den Browser. Ein ganz typisches Szenario sieht so aus: Eine bösartige Facebook-App verbreitet eine Statusmeldung mit einem Link, der zu einer Trojanerseite führt. Klickt ein Anwender darauf, landet er auf einer harmlos wirkenden Webseite, die im Stillen über eine Sicherheitslücke in JavaScript oder Flash einen kleinen Downloader auf den Rechner lädt.

Dieser holt aus dem Netz weitere Komponenten auf den Rechner, bis der Trojaner so ausgestattet ist, wie der Bösewicht es möchte. Ein Webschutz blockiert nun genau diese Arten von Angriffen. Er kontrolliert die Skripte, führt eine Blacklist und warnt auf Google- oder Facebook-Seiten vor bösen Links. Fast alle Antivirenprogramme verfügen über einen solchen Webschutz. Für Zweifelsfälle gibt es von G-Data ein spezielles Webschutz-Plug-in (Cloud Security), für Firefox und IE als Freeware.

Einen guten Schutz bietet auch das Firefox-Plug-in NoScript, über das Sie nur die Skripte zulassen, die Sie benötigen. Außerdem sollten Sie dafür sorgen, dass Ihre Plug-ins, insbesondere Flash, Adobe Reader und Java, immer aktuell sind. Für Firefox bietet sich diese Testseite an.

Tipp 5: Passwörter sollten sorgfältig gewählt und möglichst komplex sein

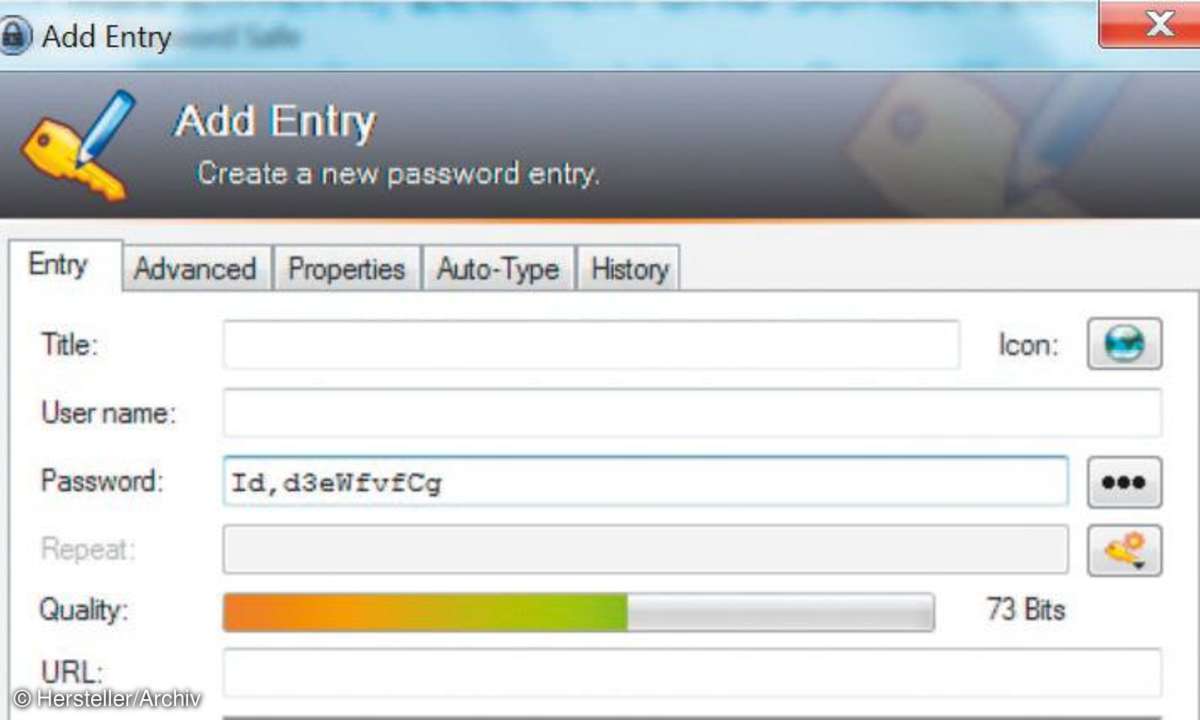

Viele Hackerangriffe sind nur deswegen erfolgreich, weil das Opfer schwache Passwörter verwendet. Sichere Passwörter sind lang, bestehen aus Ziffern, Zeichen und Sonderzeichen. Ganz schlecht sind Namen oder andere sprachliche Begriffe. Ein guter Trick ist nach wie vor der Passwortsatz: "Ich denke, dass es einen Weltmarkt für vielleicht fünf Computer gibt".

Nehmen Sie die Anfangsbuchstaben, wird daraus: Id,deeWfvfCg. Nun ersetzen Sie ein e durch eine 3 und erhalten ein relativ sicheres Passwort (73 Bits): Id,d3eWfvfCg. Ferner ist es sinnvoll, dass Sie nicht für jeden Web-Dienst denselben Code verwenden, denn wenn ein Hacker ein Konto geknackt hat, bekommt er gleich Zugriff auf alle anderen. Sie müssen etwas variieren.

Ein sehr nützliches Tool ist Keepass, denn es speichert nicht nur alle Passwörter, die Sie anhäufen, es hilft auch beim Erzeugen von sicheren Zugangscodes. Wenn Sie die Qualität eines Passworts prüfen wollen, finden Sie hier einen Online-Check.

Tipp 6: Wer sein WLAN absichert, sollte dabei nicht den Router vergessen

Die privaten Funknetze sind in den letzten Jahren sicherer geworden. Dennoch gibt es ein paar Regeln, die jeder Anwender kennen sollte. Die erste betrifft das Zugangspasswort zum Gerät, das standardmäßig oft nur admin heißt oder schlichtweg leer ist. So ist es für einen Eindringling einfach, ein Kabel an die Box zu hängen und alle Einstellungen für sich zu korrumpieren. Ändern Sie es mit einem starken Passwort. Dann prüfen Sie die Verschlüsselung des WLAN.

Hier kommt nur WPA2 infrage. Alle älteren Standards sollten Sie deaktivieren. Wollen Sie ganz sicher gehen, legen Sie eine weiße Liste der Geräte an, die auf Ihr Netz Zugriff haben. Diese identifizieren sich über die jeweilige Mac-Adresse der Netzwerkkarte.

Unter Windows finden Sie diese mit dem Kommandozeilenbefehl ipconfig /all unter dem Stichwort Physikalische Adresse. Wenn Sie sowieso nur ausgewählte Geräte zulassen, vergeben Sie diesen am besten feste IP-Adressen und schalten im Router die automatische Netzkonfiguration DHCP ab. Manche Router, darunter neuere Fritzboxen, erlauben einen Gastzugang und einen Fernzugriff von außen. Beides ist risikobehaftet.

Tipp 7: Eine Firewall ist sinnvoll - Sie schützt auch von innen nach außen

Die Bedeutung von Desktop-Firewalls ist in den letzten Jahren etwas gesunken. Das hat mehrere Gründe: Windows ist sicherer geworden. Gerade für Vista und Windows 7 gibt es weitaus weniger Attacken aus dem Netz direkt auf das Betriebssystem, man erinnere sich an Blaster im Jahr 2003. Bei XP ist das Infektionsrisiko deutlich höher. Ferner bietet Windows inzwischen selbst eine Firewall nach außen und auch der heimische DSL/WLAN-Router blockiert oft Ports nach außen.

Dennoch empfiehlt sich der Einsatz einer Deskotp-Firewall, denn sie blockiert auch Verbindungen von innen nach außen. Das heißt, Sie können gezielt unterbinden, dass neugierige Anwendungen Kontakt mit dem Hersteller aufnehmen. Dazu müssen Sie allerdings den Modus der Firewall umstellen, denn die meisten arbeiten im Stillen. Wenn Sie selbst die Kontrolle ausüben wollen, müssen Sie mehr Warnmeldungen der Firewall zulassen, eine entsprechende Einstellung gibt es fast immer.

Bei der verbreiteten Comodo ziehen Sie beispielsweise den Schieberegler in Einstellungen zum Verhalten der Firewall auf Eigene Richtlinie. Die meisten Internet-Securites enthalten eine Firewall, die sich umkonfigurieren lässt. Als Freeware gibt es neben Comodo noch Zone Alarm.

Wer es ganz sicher mag, wählt eine Hardware-Firewall, beispielsweise von Netgear (FVS318N) für zirka 150 Euro, die mit einem DSL- und WLAN-Router kombiniert ist. Hier lassen sich auf Hardware-Ebene Regeln für Ein- und Ausgang erstellen.

Tipp 8: Im Zweifelsfall sorgt ein virtuelles Betriebssystem für Schutz

Wer sich auf zweifelhaften Webseiten - warum auch immer - bewegt, sollte über den Einsatz einer virtuellen Umgebung nachdenken. Die erschwert viele Angriffe deutlich, denn ein aus dem Web eingeschleppter Schädling befällt das Gast-System, aber nicht den Host. Wichtig dabei ist, keine Übergänge zu schaffen. Wenn Sie den virtuellen Rechner in Ihr Heimnetz einbinden, ist die Wahrscheinlichkeit deutlich höher, dass der Schädling überspringen kann.

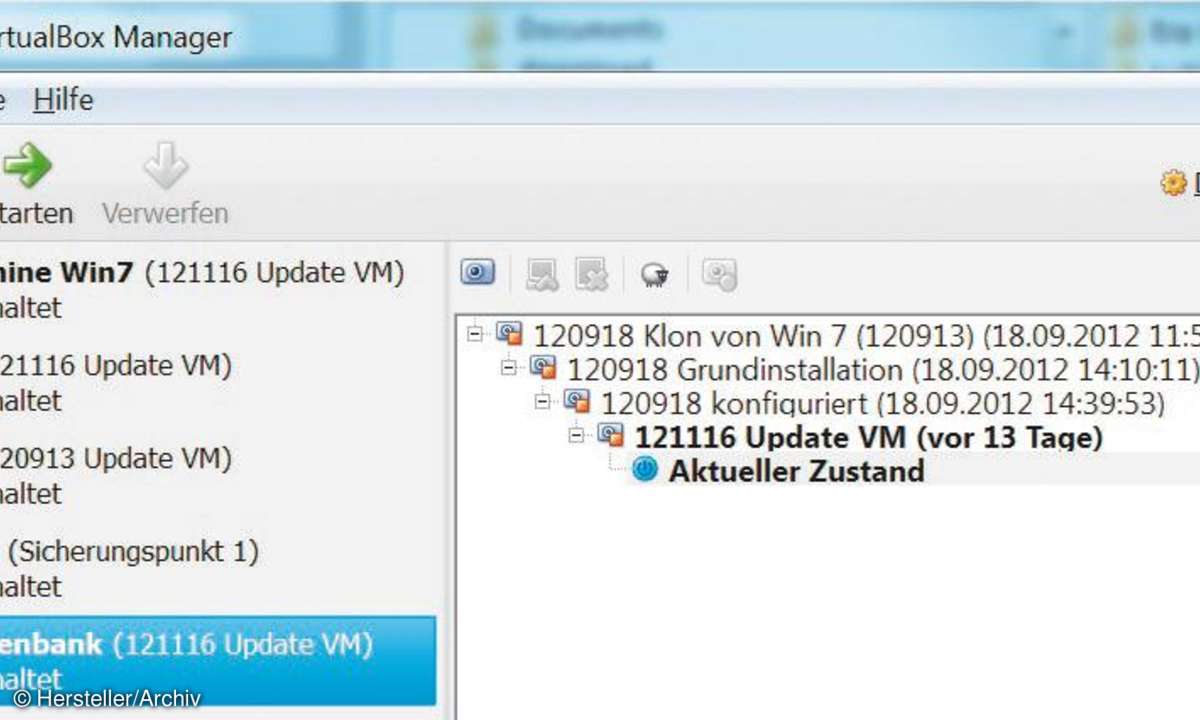

Sinnvoll ist es, einen sauberen Zustand der virtuellen Maschine zu speichern und zu diesem immer wieder zurückzukehren. Als Gastsystem benötigen Sie ein eigenes Betriebssystem. Sie können versuchen, Ihr Windows noch einmal darin zu installieren und zu aktivieren. Oft gelingt das.

Wenn es um das reine Surfen geht, verwenden Sie andernfalls ein Linux. Hingegen sollten Sie kein fertiges Abbild inklusive Windows irgendwo aus dem Netz laden, denn das wird wahrscheinlich schon mit Schläferviren durchsetzt sein. Weit verbreitet ist die kostenlose Virtual Box.

Tipp 9: Datenschutz ist die wirksamste Prophylaxe gegen Eindringlinge

Neben den schlichtweg illegalen Zugriffen durch Hacker und Trojaner gibt es Versuche, innerhalb des rechtlichen Rahmens an Ihre persönlichen Daten zu kommen. Desktop-Programme telefonieren nach Hause (automatische Update-Funktion) und Werbenetze im Web verfolgen Ihr Surfverhalten über viele verschiedene Webseiten hinweg (Tracking). Gegen beides können Sie sich schützen. Neugierige Programme blockieren Sie mit einer Desktop-Firewall.

Tracking im Web erfolgt meist über Cookies. Dagegen gibt es zwei Strategien: Cookies lokal regelmäßig löschen oder verhindern, dass speziell Tracking-Seiten Cookies setzen. Letzteres ist aufwändiger, denn der Browser muss wissen, was eine Tracking-Seite ist. Strategie Eins setzen Sie am einfachsten mit dem Firefox-Add-on Better Privacy um.

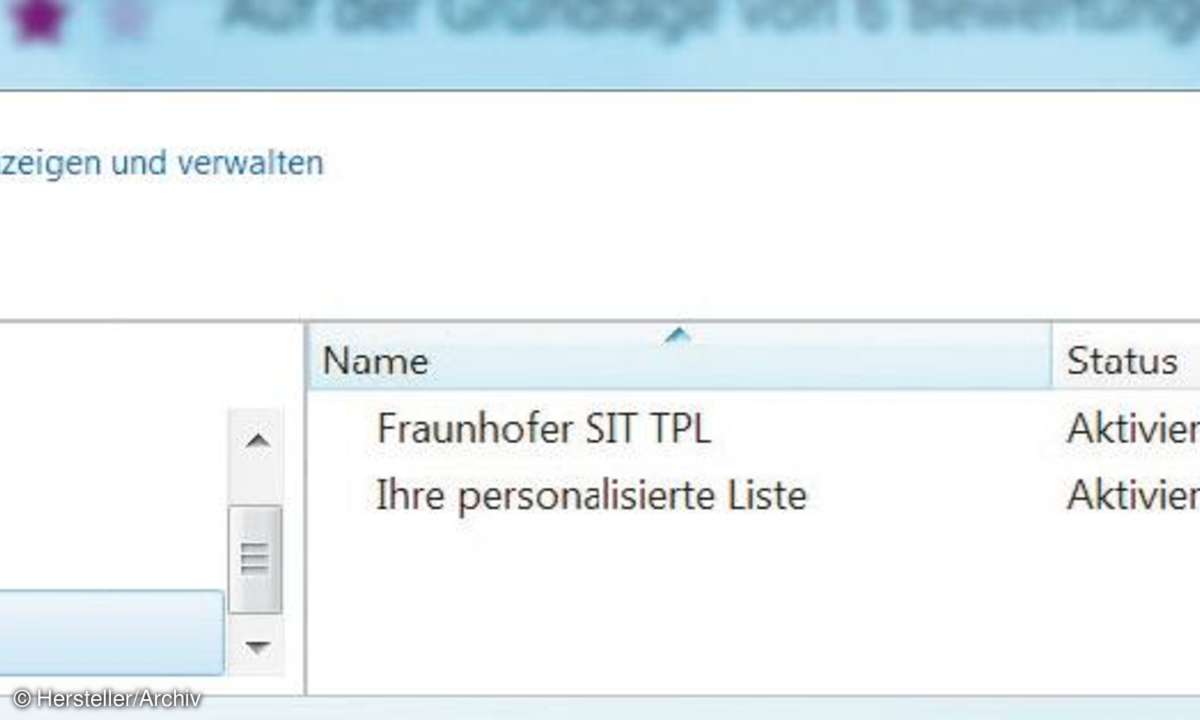

Denn es beseitigt beim Schließen des Browsers verschiedenste Formen von Cookies, auch Flash- und Super-Cookies. Der Internet-Explorer bietet hingegen die besten Werkzeuge für Strategie Zwei: Der Anwender kann eine Anti-Tracking-Liste einbinden, die die neugierigen Werbenetze kennt und blockiert. Wählen Sie das Menü Sicherheit/Tracking-Schutz. Eine deutsche Liste kommt von Fraunhofer Institut (SIT). Zusätzlich können Sie vom IE im beschriebenen Menü eine personalisierte Liste automatisch anlegen lassen.

Tipp 10: Ein Backup, um den PC von Schädlingen zu befreien

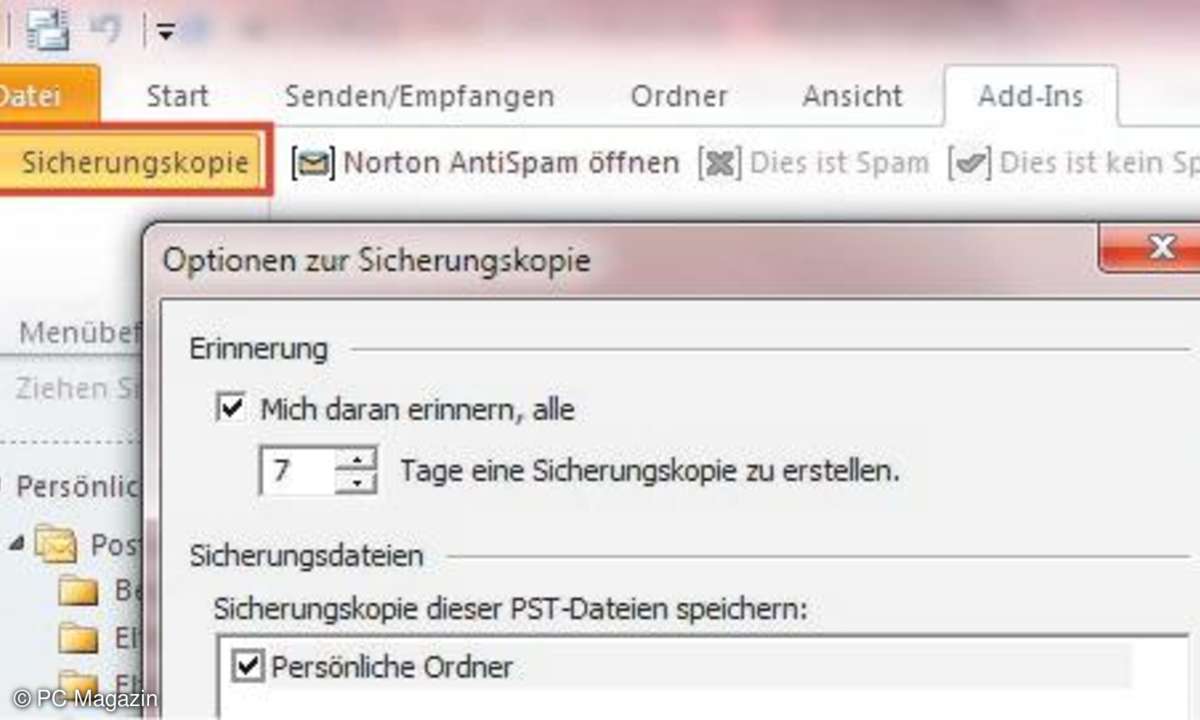

Je öfters Sie ein Backup machen, desto gelassener können Sie die Punkte 1 bis 9 handhaben, denn wenn etwas schief geht, stellen Sie ein altes Backup wieder her - ganz ohne aufwändige Trojanersuche. Dabei gibt es den Unterschied zwischen System- und Daten-Backup. Ersteres ist nice to have, Letzteres must have. Beim Daten-Backup machen es Ihnen die heutigen Plattengrößen leicht, auf inkrementelle Backups zu verzichten und jeweils das gesamte System extern zu sichern. Heben Sie sich zudem am besten immer drei ältere Versionen auf.

Für ein System-Backup benötigen Sie ein Image-Programm, das die komplette Partition in eine Datei packt und im Bedarfsfall wieder hervorzaubert. Da es hier nur um die installierten Programme und deren Einstellungen geht, benötigen Sie ein Update nur nach der Installation neuer Software. Wir würden Ihnen aber davon abraten, Daten gemeinsam mit dem System zu sichern. Komfortabler als das beschriebene händische Daten-Backup arbeiten Tools wie Ocster oder TrueImage.

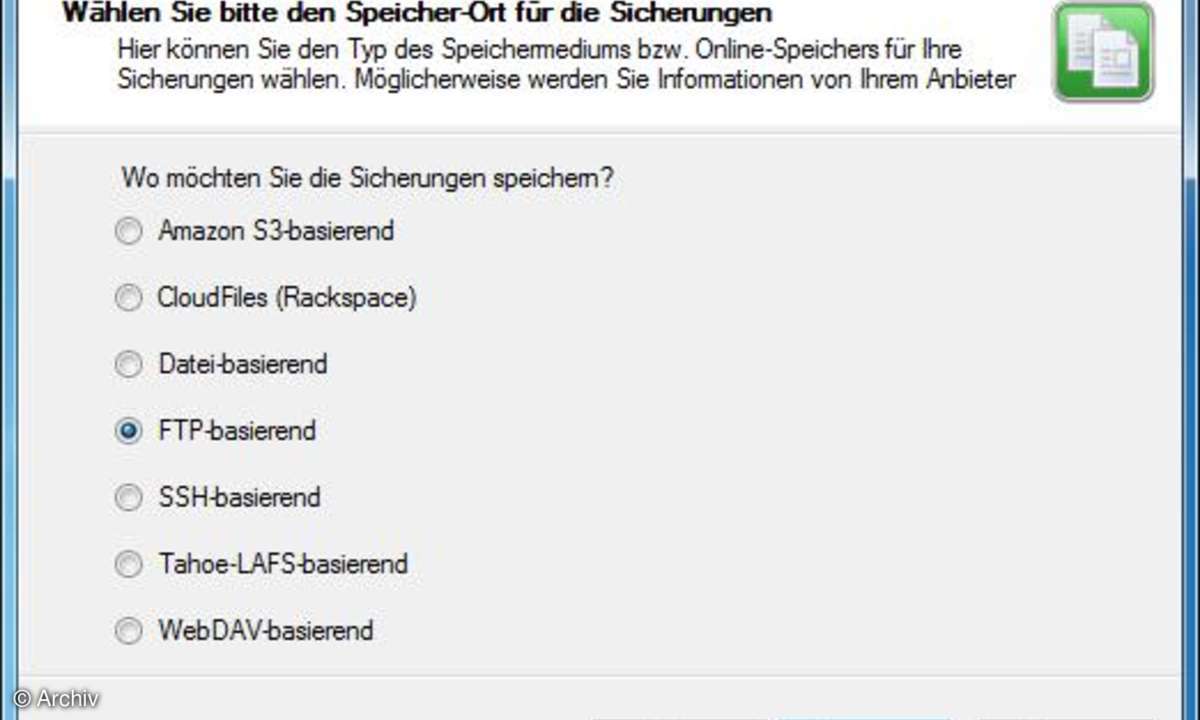

Beide legen auch System-Abbilder an. Viele Anwender gehen dazu über, wichtige Daten zusätzlich in der Cloud abzulegen, z.B. bei Skydrive, Hidrive oder Wuala. Dabei sollte aber auf eine Verschlüsselung achtgegeben werden. Wuala verschlüsselt Daten bereits auf dem Rechner, für andere eignet sich Truecrypt.