Erpresserschädling

Verschlüsselungstrojaner zieht weiter Kreise

Erpresserische Schädlinge, die Dateien verschlüsseln, den Rechner blockieren und Lösegeld fordern, werden weiterhin per Mail verbreitet. Diese Mails enthalten vorgebliche Rechnungen, Bestellbestätigungen und dergleichen sowie eine ZIP-Datei mit dem Schädling.

Wie bereits in der letzten Woche berichtet, verbreiten Malware-Spammer Trojanische Pferde, die Windows-Rechner blockieren, um Lösegeld zu fordern. Die Mail-Texte enthalten die Behauptung, die Angeschriebenen hätten etwas bestellt und der Anhang enthalte eine diesbezügliche Rechnung, einen Liefers...

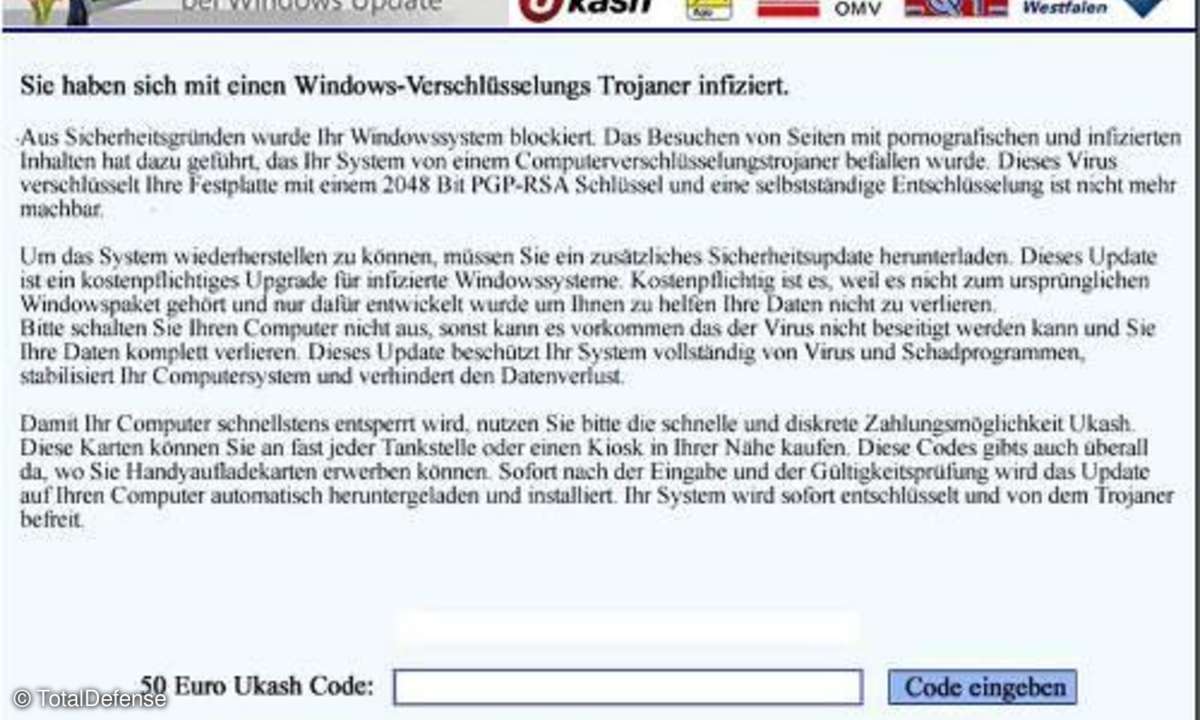

Wie bereits in der letzten Woche berichtet, verbreiten Malware-Spammer Trojanische Pferde, die Windows-Rechner blockieren, um Lösegeld zu fordern. Die Mail-Texte enthalten die Behauptung, die Angeschriebenen hätten etwas bestellt und der Anhang enthalte eine diesbezügliche Rechnung, einen Lieferschein oder einen Zahlschein. Dementsprechend tragen die angehängten ZIP-Archive wie auch die darin steckenden EXE-Dateien Namen wie "Lieferschein", "Zahlschein", "Buchung", "Lieferung" oder auch "Rechnung". Wird das ZIP-Archiv entpackt und die enthaltene Programmdatei geöffnet, installiert sich ein Trojanisches Pferd aus der Kategorie Ransomware (ransom: englisch für Erpressung). Es verschlüsselt etliche Dateien (Dokumente, Bilder, Musik) auf allen angeschlossenen Laufwerken, auch auf Netzwerkfreigaben und USB-Speichermedien. Ferner wird die Windows-Registry manipuliert, sodass außer dem Schädling keine Programme mehr gestartet werden können. Der Schädling blockiert den Rechner und zeigt eine großformatige Meldung, es seien illegale Dateien gefunden worden oder es sei ein kostenpflichtiges Windows-Upgrade erforderlich. Die Opfer sollen 50 Euro per Ukash-Gutschein zahlen und dazu den Coupon-Code in die Eingabemaske eintippen. Im Gegenzug sollen sie einen Freischalt-Code erhalten, um ihre Dateien wieder entschlüsseln zu können.Die bis Ende April verbreiteten Varianten verschlüsselten lediglich den Dateianfang mit dem RC4-Algorithmus. Dadurch ist eine Wiederherstellung möglich, wenn unverschlüsselte Originaldateien zum Vergleich vorhanden sind. Dafür genügen etwa die mit Windows gelieferten Beispieldateien (Bilder, Musik), die auf der Windows-DVD zu finden sind. Auf Websites wie Trojanerboard.de und im Forum des Anti-Botnet Beratungszentrums gibt es Hilfestellungen und spezielle Programme, die bei der Entschlüsselung helfen. Neuere Varianten dieser aus Baukastensystemen stammenden Schädlinge benutzen eine andere Form der Verschlüsselung. An einer Abhilfe für Betroffene wird derzeit noch gearbeitet. Tools verschiedener Antivirushersteller wie Avira und Dr.Web können die Dateien zum Teil bereits wiederherstellen. Auf den oben genannten Websites werden Download-Links und Anleitungen zum Einsatz der Tools angeboten.Betroffene sollten jedenfalls keine Zahlungen leisten sondern sich Hilfe in den Foren dieser Websites holen. Besser dran ist, wer regelmäßig Backups seiner wichtigen Dateien anlegt, die auf nicht ständig angeschlossenen Medien gesichert werden. Die Schädlinge werden zwar von vielen Antivirusprogrammen erkannt, es werden jedoch ständig neue Ransomware-Varianten generiert und verbreitet. Bis auch diese erkannt werden, kann es schon mal einen Tag dauern.