XP sicher

- OSK-Hack - Gefahr für Windows 7

- XP sicher

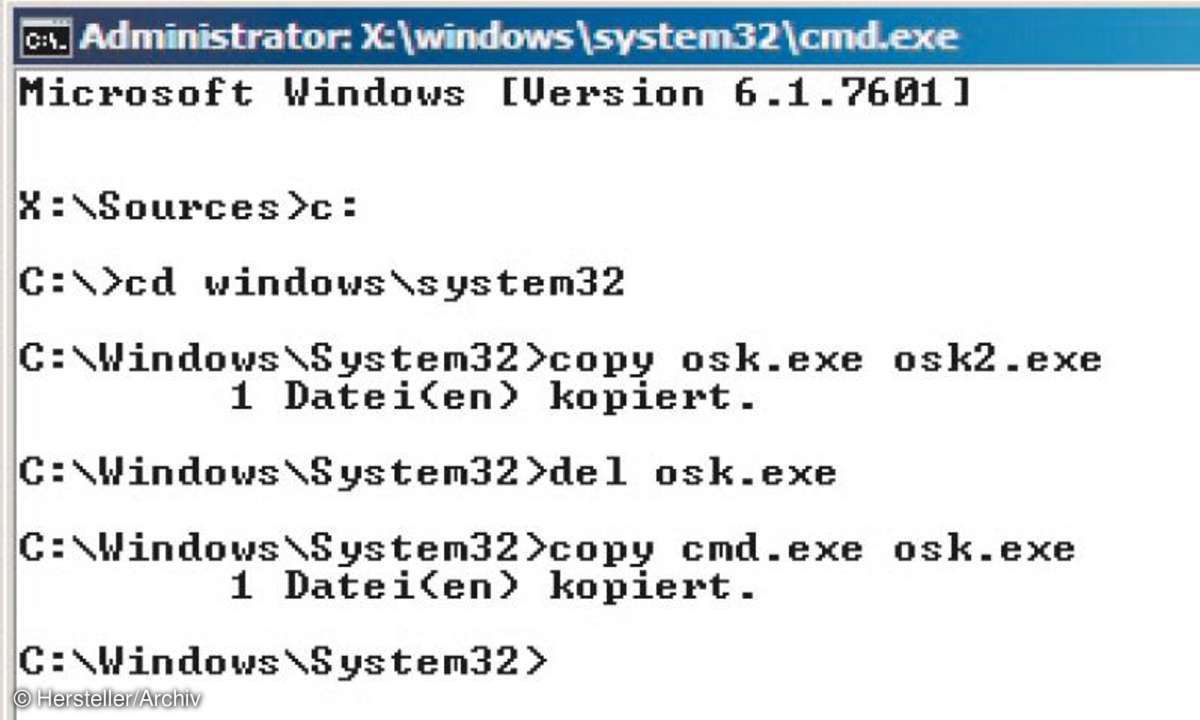

Schritt 4 Neuer Admin Um nun einen neuen Benutzer in Windows anzulegen, wird der Angreifer den Befehl net user <Benutzername> <Passwort> /add eingeben. Um wirklich alle Aktivitäten auf dem Computer durchführen zu können, wird dieser Nutzer der Gruppe der Lokalen Administratoren ...

Schritt 4 Neuer Admin

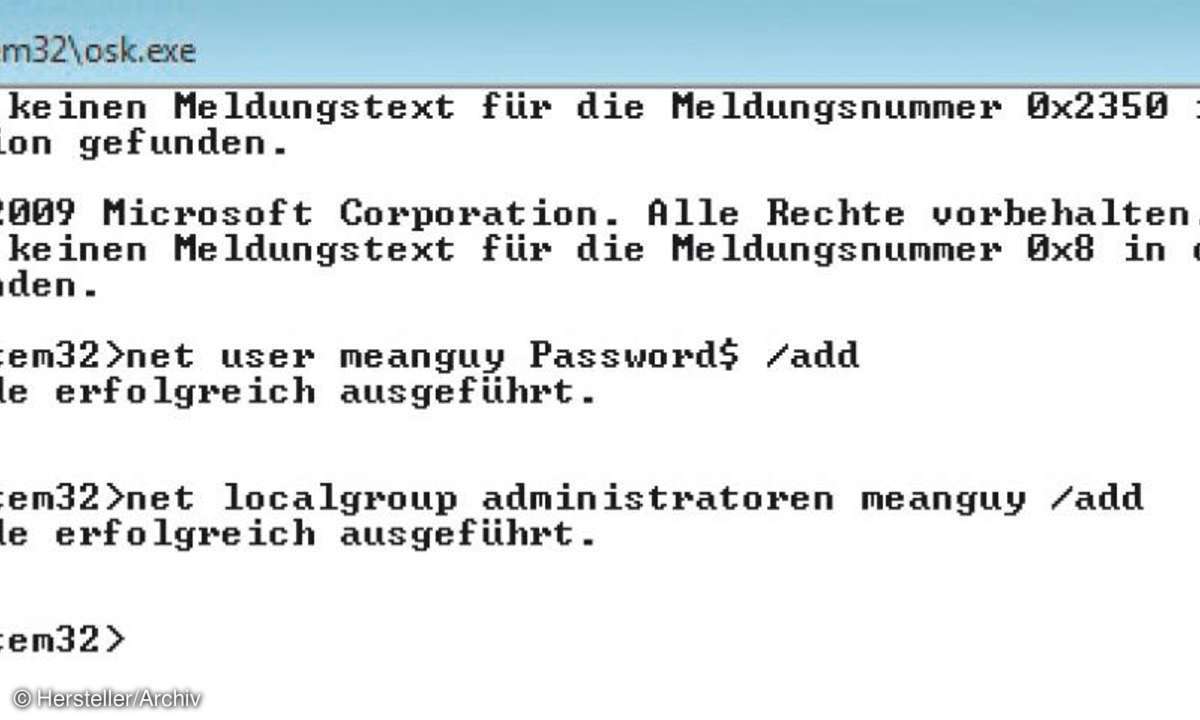

Um nun einen neuen Benutzer in Windows anzulegen, wird der Angreifer den Befehl net user <Benutzername> <Passwort> /add eingeben.

Um wirklich alle Aktivitäten auf dem Computer durchführen zu können, wird dieser Nutzer der Gruppe der Lokalen Administratoren hinzugefügt. Die Eingabeaufforderung kann nun durch einen Mausklick auf das Schließen-Symbol oder durch Eingabe von exit geschlossen werden. Nach einem Neustart erscheint die Auswahl der möglichen Benutzer inklusive meanguy.

Schritt 5 Aus der Ferne mitlesen

Während der Anmeldung am Desktop des PCs besitzt der zusätzliche Administrator nun alle erdenklichen Möglichkeiten: Freigaben anlegen und mit Zugriffsrechten für sich selbst belegen, Daten von Benutzern kopieren, Remote-Desktop-Zugriffsrechte erlangen oder zusätzliche Programme installieren. Es versteht sich von selbst, dass er durch weitreichende Anpassungen natürlich die Gefahr erhöht, entdeckt zu werden.

Schritt 6 Unsichtbar machen

Ein zusätzlicher Benutzer in der Auswahl, zumal mit dem von uns so passend gewählten Namen, dürfte jedem noch so wenig PC-erfahrenen Anwender schnell auffallen. Deshalb muss dieser Benutzer nun versteckt werden und sein Name vom Anmeldebildschirm verschwinden. Das gelingt durch eine Modifikation der Windows-Registry. Der Angreifer startet jetzt das Programm regedit und öffnet den Pfad HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon.

Er klickt danach in der linken Baumstruktur auf den Eintrag Winlogon und legt dort durch einen Rechtsklick einen neuen Schlüssel mit dem Namen SpecialAccounts an. In diesem neuen Schlüssel legt er anschließend in der linken Struktur ebenfalls durch einen Rechtsklick einen weiteren neuen Schlüssel namens UserList an. Nun wird im rechten Fenster durch ein Rechtsklick im leeren Bereich ein neuer DWORD (32bit) Wert erstellt und mit dem Namen des unerlaubten Administrators belegt.

Dabei steht der Wert 0 in der Spalte Daten dafür, dass der Benutzer unsichtbar ist (sichtbar ist Wert 1). Wichtig für die von uns geplante Zugriffsmöglichkeit: Ob sichtbar, oder nicht - über das Netzwerk können diese Anmeldedaten für Zugriffe auf den PC immer genutzt werden und der Nutzer direkt am Rechner wird kaum Verdacht schöpfen. Das gilt sowohl für Remote Desktop-Verbindungen als auch für die Möglichkeit, sich gegenüber Freigaben zu identifizieren.

Schließlich empfiehlt sich noch ein erneuter Start mit der Boot-DVD, um die Modifikation der Online-Tastatur rückgängig zu machen: Die neue osk.exe sollte gelöscht und die osk2.exe wieder in osk.exe umbenannt werden. Im Ernstfall wird der Angreifer zudem einen anderen Namen als meanguy wählen und beispielsweise eine verschleiernde Bezeichnung wie nvidiaUpdate oder MSWSUSplus nutzen.

XP sicher

Interessanterweise ist die hier beschriebene Sicherheitslücke unter Windows XP/2003 nicht nutzbar. Wir testeten den OSK-Hack auch unter Windows 8 in der Developer Preview. Dort hatten wir ebenso wie bei Windows Vista Erfolg. Ob sich diese Lücke auch in der späteren Retail-Variante von Windows 8 nutzen lassen wird, kann derzeit niemand abschätzen.

Wir haben den Angriff probeweise auch in einer Active-Directory-Domäne ausprobiert, in der typischerweise Workstations und Server im professionellen Umfeld organisiert sind. Zwar konnte der Angreifer in diesem Szenario den administrativen Zugriff auf das lokale System erlangen, es war ihm jedoch nicht möglich, Nutzerkonten im AD anzulegen. Die Domänen-Controller, die als Server in einem Active Directory für die Berechtigungsstruktur verantwortlich sind, besitzen keine lokalen Benutzer mehr.

Der "OSK-Hack" ist folglich auf einem Domänencontroller auch dann nicht anwendbar, wenn der Angreifer physikalischen Zugriff auf den Server erlangt hat.

Den Angriff verhindern

Antivirus- und Antimalware-Programme bieten keinen Schutz. Der zusätzliche Administrator hinterlässt dennoch eine deutliche Spur - seinen Benutzer-Account. Tools wie Microsoft Baseline Security Analyzer prüfen auch in Unternehmensnetzwerken, wie viele lokale Administratoren auf einem PC zu finden sind, und schlagen gegebenenfalls Alarm. Zwar kann das Benutzerkonto wie erläutert auf dem Anmeldebildschirm ausgeblendet werden, im Benutzerprofil-Verzeichnis wird in jedem Fall von Windows ein neuer %HOMEPATH% eingerichtet.

Wer all diese regelmäßig durchzuführenden Detailprüfungen scheut und lieber auf Nummer sicher gehen will, dem bleibt die Verschlüsselung der Festplatte als probates Schutzmittel. Wir haben auch diesen Fall durchgespielt und die Windows-Partition eines Windows-7-Ultimate-Systems auf einem Notebook zunächst mit Hilfe von TrueCrypt komplett verschlüsselt.

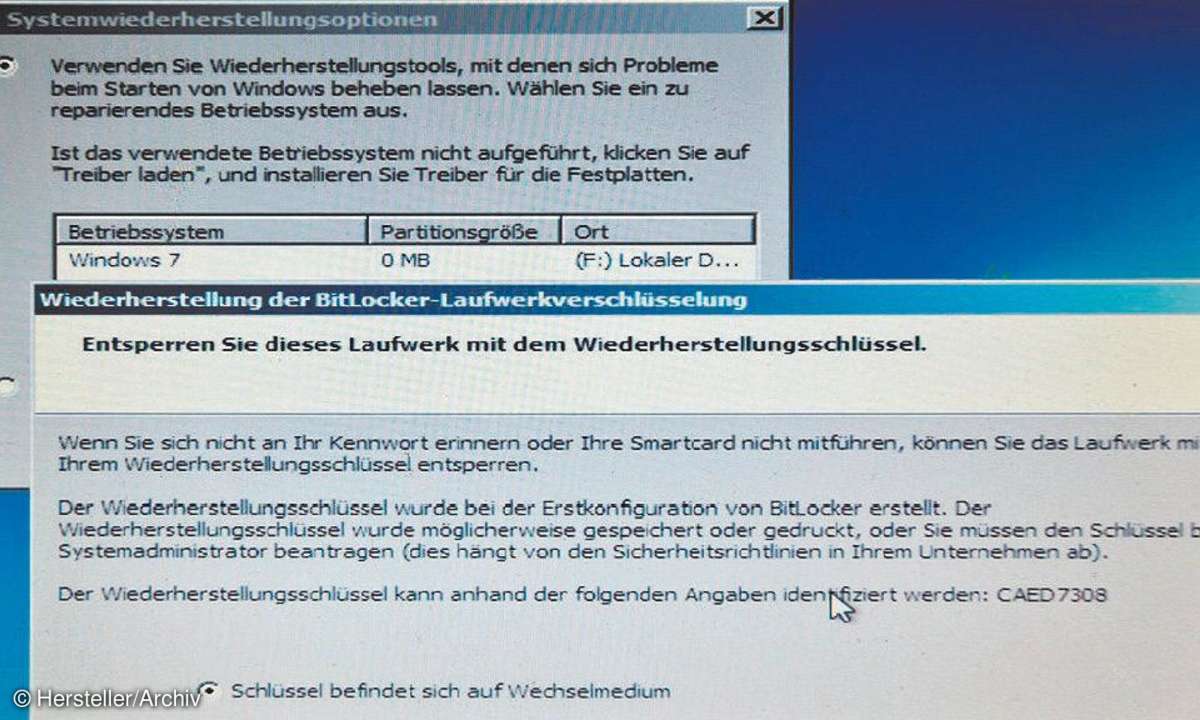

Wird dieses System dann von der Betriebssystem-DVD aus gestartet, so erkennt das System zwar eine Windows-Installation auf der Festplatte - aber zeigt seine Größe bereits mit 0 MByte an. Lässt sich ein Angreifer davon nicht schrecken, so wird er spätestens im nächsten Schritt komplett ausgebremst: Die Systemwiederherstellung findet kein Dateisystem auf der Platte, eine Manipulation ist unmöglich.

Kommt ein Windows 7 oder Vista in der Version Ultimate oder Enterprise zum Einsatz, so kann ein Anwender natürlich auch die integrierte Festplattenverschlüsselung Bitlocker verwenden, um sein System vor dieser Art von Angriffen zu schützen.

Auch diese Möglichkeit haben wir auf einem Testsystem durchgespielt: Der Vorteil beim Einsatz von Bitlocker besteht darin, dass die Windows-Systemwiederherstellung sofort erkennt, dass es sich hier um eine durch Bitlocker geschützte Festplatte handelt. Aber genau wie bei der Verschlüsselung mit TrueCrypt werden auch hier nur 0 MByte angezeigt und die Eingabeaufforderung findet kein Dateisystem, mit dem sie arbeiten könnte.

Wer bis jetzt noch keinen Grund gefunden hat, warum er die Festplatten mobiler Windows-Systeme mit einer Festplattenverschlüsselung schützen sollte, der findet hier eine eindrucksvolle Bestätigung dafür, dass solche Lösungen auch vor raffinierten Angriffen wirkungsvoll schützen.