So werden Sie Ransomware los

Eine fiese Nummer: Trojaner blockieren den Zugriff auf Ihre Daten und verschlüsseln diese sogar - Zugriff erhalten Sie nur gegen Bares. Aber es gibt Mittel und Wege, diesen Erpressern den Garaus zu machen.

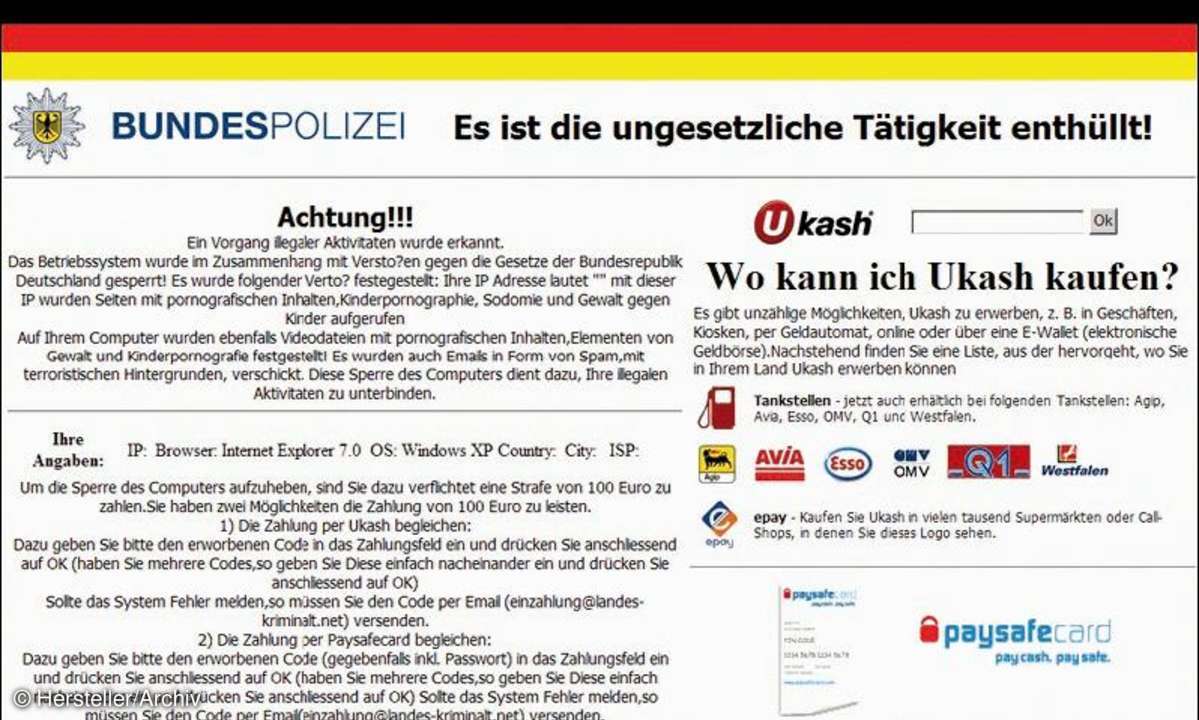

Karl K. startet wie jeden Morgen seinen Rechner, um bei der ersten Tasse Kaffee seine E-Mails zu checken. Aber statt des vertrauten Windows-Logos leuchtet ihm das Wappen des Bundeskriminalamts entgegen. In holprigem Deutsch wird im vorgeworfen, dass auf seinem Rechner strafbares Material wie Kinderp...

Karl K. startet wie jeden Morgen seinen Rechner, um bei der ersten Tasse Kaffee seine E-Mails zu checken. Aber statt des vertrauten Windows-Logos leuchtet ihm das Wappen des Bundeskriminalamts entgegen. In holprigem Deutsch wird im vorgeworfen, dass auf seinem Rechner strafbares Material wie Kinderpornografie oder Gewalt gegen Kinder entdeckt wurde. Zur Beweissicherung ist der Zugriff auf den Rechner blockiert, alle Daten sind verschlüsselt.

Anschließend wird er aufgefordert, einen hohen Geldbetrag über einen anonymen Bezahldienst zu überweisen, um wieder Zugriff auf Rechner und Daten zu erhalten. Karl K. ist Opfer einer Erpresser-Software geworden, dem so genannten BKA-Trojaner, der seit einiger Zeit verstärkt sein Unwesen im Internet treibt.

Trojaner versuchen üblicherweise, still und unerkannt Ihre kriminelle Arbeit zu verrichten. Sie schleichen sich in Rechnersysteme ein, um Daten zu stehlen, die der Cyber-Kriminelle anschließend in Geld umwandeln kann. Eine besondere Art dieser Bösewichte heißt Ransomware, auf Deutsch Lösegeld-Software. Ransomware ist eine Unterart der Scareware, die darauf ausgelegt ist, den Benutzer zu verängstigen.

Fällt das Opfer auf den Trick herein und glaubt sich bedroht, so wird ihm gegen Bezahlung die Beseitigung der nicht vorhandenen Gefahr angeboten. Das Vorgehen der Hacker unterscheidet sich erst mal nicht von dem bei anderen Trojanern: Die Täter schleusen Schad-Software auf den Computer ihres Opfers. Die infiziert anschließend das System und installiert Programme und Treiber. Die Infektionswege sind immer die gleichen:

- Drive-By-Downloads über JavaScript auf fragwürdigen Webseiten

- Malwaredropper, die bereits das System infiziert haben und anderen Schadcode nachladen

- Als Anhang von E-Mails mit verlockenden Angeboten

- In einer Datei beim Filesharing

- Per Facebook- oder Twitter-Link

- Als vermeintlicher Video-Codec im MediaPlayer

Der Trojaner nistet sich an verschiedenen Stellen im System ein und verschlüsselt umgehend ausgewählte Dateien, Ordner oder sogar die ganze Festplatte. Manche Varianten kapern zusätzlich den Bootsektor und blockieren darüber den Zugang zum System. Anschließend stellt die Schad-Software per Bildschirmanzeige ein Ultimatum. Die anonyme Überweisung ins Ausland soll mit den Zahlungssystemen Ukash, Qiwi oder Paysafecard erfolgen.

Wichtig: Ruhe bewahren!

Zu allererst gilt in jedem Fall: Bewahren Sie Ruhe! Bezahlen Sie auf gar keinen Fall Geld an die Erpresser. In aller Regel sind Sie zwar Ihr Geld los, aber nicht den Schädling. Sie müssen sogar fürchten, als willfähriges Opfer später erneut ungemütliche Besuche zu bekommen. Informieren Sie sich zuerst, wofür Sie natürlich einen anderen Rechner benötigen. Meist sind viele weitere PC-Benutzer vom gleichen Schädling betroffen, Opfer finden also in einschlägigen Foren schnell Rat und Hilfe.

Eine sichere Quelle für Informationen sind auch die Webseiten der Antimalware-Hersteller, die meist innerhalb weniger Stunden oder Tage eine Lösung finden. Eine andere gute Anlaufstelle ist ferner botfrei.de.

Trojaner sind hartnäckige Gesellen. Sie versuchen, sich tief ins System zu vergraben und beherrschen es, immer neue Dateien nachzuladen. Eventuell können Sie den Rechner noch im abgesicherten Modus starten (beim Booten von Windows F8 drücken), um von dort einen gründlichen Virencheck einzuleiten.

Der beste Weg ist eine Boot-DVD eines Antiviren-Programms, die den Rechner neu startet, ohne dass der Schädling aktiv ist. Die aktuellen Signaturen holt sich das gebootete Programm aus dem Netz. Folgen Sie den Anweisungen des Programms, voraussichtlich wird das Rettungssystem den Trojaner entdecken und entfernen. Sollte dies nicht der Fall sein, versuchen Sie es mit der DVD eines anderen Herstellers.

Von Kaspersky gib es sogar eine spezielle Anti-Ransomware-CD: Windows Unlocker, der soeben in einer neuen Version erschienen ist. Er ist Teil der kostenlosen Notfall-CD von Kaspersky.

Gleicher Trojaner, abgewandelte Form

Seit zwei Jahren bereits treibt der oben geschilderte BKA-Trojaner sein Unwesen. Auch wenn er weithin bekannt ist, kehrt er immer wieder in Abwandlungen zurück. Es gibt sogar schon eine Webseite, die sich auf Beratung zu diesem Typ der Ransomware spezialisiert hat: BKA-Trojaner.de. Sie bietet neben Anleitungen zum Entfernen der Schadensroutinen auch ein Forum, in dem Betroffene sich austauschen können.

Dank Internet können die Täter mittlerweile spezielle, auf Länder und Regionen angepasste Schadensroutinen verteilen. Der Trojaner taucht in Abwandlung in den USA, Japan, England, Frankreich, Österreich oder der Schweiz auf. Das Vorgehen ist dabei immer gleich: Dem Opfer wird suggeriert, eine offizielle Polizeibehörde habe auf dem Computer ungesetzliches Material entdeckt und ihn über das Internet verschlüsselt. Außerdem solle er einen Ukash- oder Paysafe-Code kaufen und in ein dafür vorgesehenes Feld eintragen oder an eine E-Mail-Adresse senden.

Tatsächlich hat der Erpresser lediglich mehrere Dateien in das System eingeschleust und einige Einträge in der Registrierungsdatenbank verändert. Diese lassen sich mit gängigen Notfall-CDs entfernen. Im Herbst vergangenen Jahres tauchte auch erstmals der GEMA-Trojaner auf, der mit der Drohung Geld einforderte, illegale Musik-Downloads entdeckt zu haben. Der Trojaner ist aber nur eine weitere Variante des beschriebenen BKA-Trojaners und ebenso zu beseitigen.

Auch Microsoft wurde im September des vergangenen Jahres missbraucht, um Lösegeld zu erpressen. Der Trojaner mit dem Namen Ransom.AN tarnte sich als Microsoft-Meldung und teilte dem überraschten Benutzer mit, dass seine Windows-Kopie illegal sei. "Die Echtheit Ihrer Windows-Kopie wurde automatisch überprüft und nicht bestätigt.

Ihnen wurde die folgende Identifikationsnummer .... verliehen. Es ist erforderlich, eine Windows-Lizenz aktivieren zu lassen. Dafür haben Sie 100 Euro an Microsoft zu zahlen", heißt auf dem Bildschirm. Opfer sollten dann eine Paysafecard oder Ukash-Karte kaufen und den Code der Karte auf einer Internetseite eingeben, die der von Microsoft ähnlich sieht. Ransom.AN blockiert ebenfalls den Zugang zum System.

In manchen Fällen ist die Lösung einfach: Laut Panda Security genügt es, den Code QRT5-T5FJ-QE53-BGXT-9HHJ-W53YT in die Formularfelder des Warnhinweises eintippen. Danach sollte der Rechner sauber neu starten. Ähnliche Lösungen konnten auch für verschiedene andere Versionen von Ransom.AN entdeckt werden - nicht aber für alle. Die Malware taucht immer wieder in neuen Versionen auf.

Mit einem Antimalware-Tool wie RannohDecryptor von Kaspersky gelingt das Entschlüsseln ebenfalls - vorausgesetzt, Sie haben mindestens eine Originaldatei, um aus ihr und der verschlüsselten Dateiversion den Schlüssel zu entziffern.

MBR blockiert

Zielgerichteter geht TR/Crypt.XPACK.Gen vor, berichtete Avira im Frühjahr dieses Jahres. Eingeschleppt durch andere Schadenroutinen, überschreibt der Schädling den Master Boot Record (MBR) und fordert nach einem Neustart in russischer Sprache einen Reaktivierungscode. Bei Analysen des MBR stellten die Analysten des Antivirenherstellers aber fest, dass der Reaktivierungscode in die Schadensroutine einprogrammiert wurde, und teilten ihn auf ihrer Webseite mit: 21545455.

Viele Varianten der Ransomware lassen sich nicht so einfach entfernen, der betroffene Anwender muss seinen PC unter Umständen neu aufsetzen. Es lohnt sich also, regelmäßige Backups anzulegen.