So werden Sie mit Cookies ausspioniert

Die Tricks der Webseitenbetreiber, um die Besucher auszuspionieren, werden immer fieser. Nun gibt es ein Cookie, das kaum zu löschen ist.

- So werden Sie mit Cookies ausspioniert

- Flash-Cookies

- Ever-Cookies

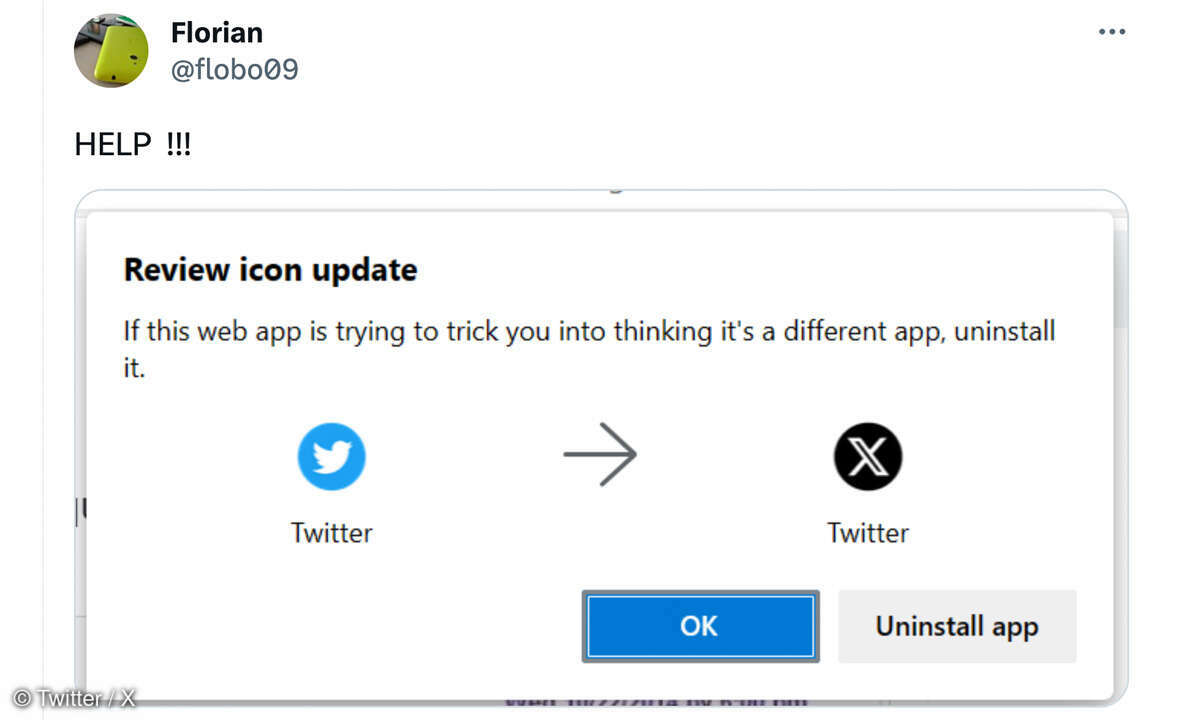

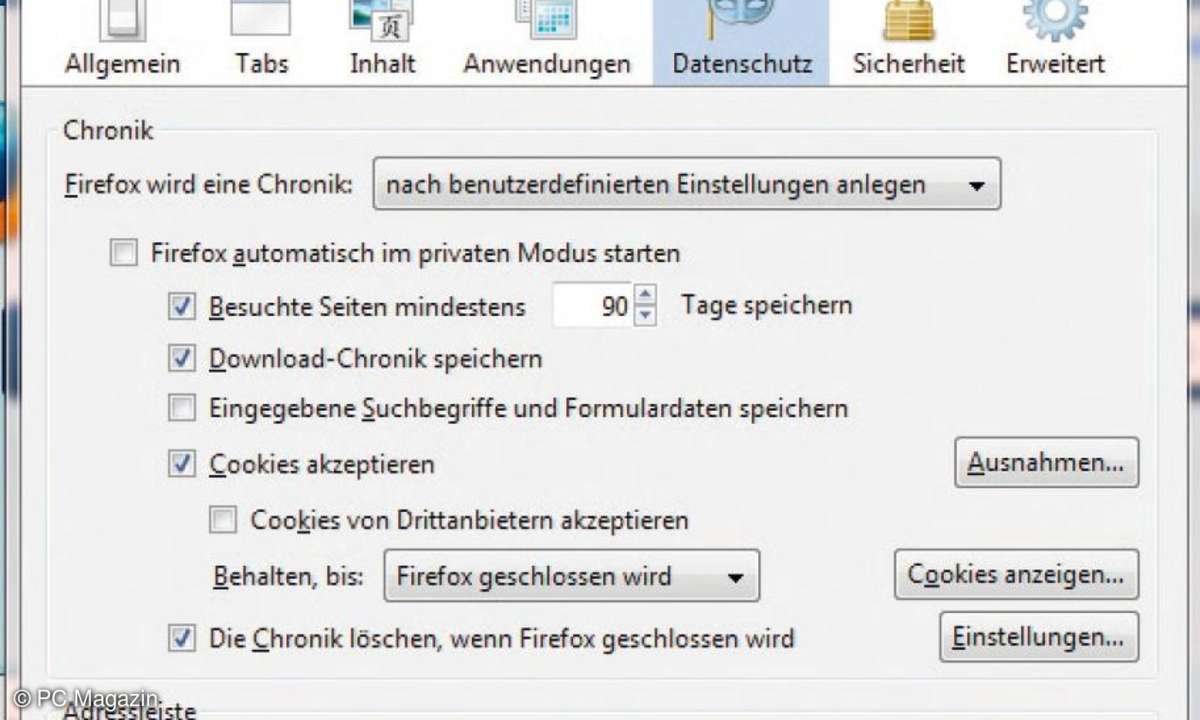

Cookie -> Flash-Cookie -> Ever-Cookie. So lautet die Steigerungsformel der Spionagekekse, die sich im Browser während der Ausflüge im WWW einschmuggeln. Cookies, eine gängige JavaScript-Technik, sind allgegenwärtig, und der Anwender beherrscht sie über die Browser-Einstellungen sehr gut. ...

Cookie -> Flash-Cookie -> Ever-Cookie. So lautet die Steigerungsformel der Spionagekekse, die sich im Browser während der Ausflüge im WWW einschmuggeln. Cookies, eine gängige JavaScript-Technik, sind allgegenwärtig, und der Anwender beherrscht sie über die Browser-Einstellungen sehr gut. Flash-Cookies sind ebenfalls weit verbreitet, denn gerade Werbetreibende setzen sie bei Seitenbesuchern gerne ein.

Diese speziellen Cookies bieten deutlich mehr Möglichkeiten als Normalkekse, allein dadurch, dass sie wesentlich mehr Daten aufnehmen, im Normalfall hundert Kilobyte.

Der Hauptvorteil für die Seitenbetreiber liegt aber darin, dass die Kekse Browser-übergreifend vorliegen, denn die Flash-Komponente ist für alle Browser des Rechners die gleiche und verwaltet Cookies einheitlich. Ferner lassen sich die Flash-Daten nicht über die Cookie-Verwaltungen in den Browsern löschen.

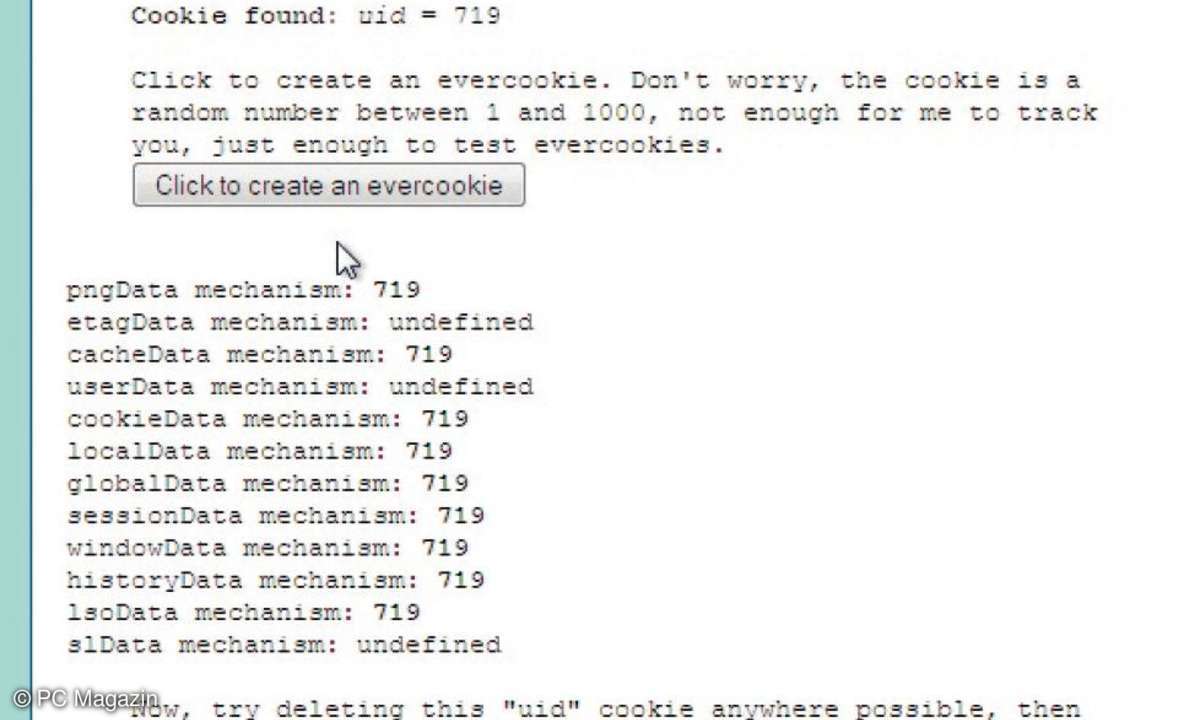

Den Superlativ bildet das Ever-Cookie, das jedoch keine neue Technologie darstellt, sondern eine Mischung aus verschiedenen Methoden. Ziel ist es, an vielen Stellen Daten auf dem Rechner des Anwenders einzuschleusen und wieder auszulesen. Aus den Bruchstücken lässt sich nun ein persönliches Profil des Anwenders anlegen, das für Webseiten auch dann noch erkennbar ist, wenn der Anwender Teile davon gelöscht hat.

Beseitigt er etwa die Flash-Cookies, so erkennt ihn die Webseite über Silverlight-Cookies und restauriert aus dieser Teilinformation das Gesamtbild. Ferner setzte das Ever-Cookie echte Hacker-Techniken ein, um Daten in Bereichen des Rechners abzulegen, die eigentlich nicht dafür vorgesehen sind.

Vom Wurm zum Cookie

Der amerikanische Programmierer Samy Kamkar, bekannt für einen der ersten Cross-Site-Script-Wurm (XSS) auf MySpace im Jahr 2005, hat das Ever-Cookie entworfen und die Technik auf seiner Webseite vorgestellt: samy.pl/evercookie. Es verwendet dreizehn verschiedene Speichermöglichkeiten:

- Standard HTTP-Cookies

- Flash-Cookies (Local Shared Objects)

- Silverlight-Cookies (Isolated Storage)

- PNGs in HTML 5 Web-Canvas

- Web-History

- HTTP ETags

- Web Cache

- Windows.name Cache

- IE userData Speicher

- HTML 5 Session Storage

- HTML 5 Local Storage

- HTML 5 Global Storage

- HTML 5 Database Storage (SQLite)

Die Techniken lassen sich grob in drei Bereiche gliedern: Plug-ins, HTML 5 und Caching. Die Plug-ins haben weitreichende Speichermöglichkeiten, die für den Anwender schwer zu kontrollieren sind. HTML 5 hat im Zusammenhang mit dem Offline-Browsing die Speichermöglichkeiten für Webseitenbetreiber deutlich erhöht. Webanwendungen wie zum Beispiel eine Blog-Software sollen auch dann im Browser laufen, wenn der Rechner gar nicht online ist.

Dafür steht eine lokale Datenbank (SQLite) zur Verfügung, die einen Zwischenspeicher bildet. Sobald der Rechner wieder eine Internetverbindung hat, gleichen Browser und Webanwendung die Daten ab. Dieser Zwischenspeicher mit mehreren Ebenen lässt sich einfach als Mechanismus zur Identifizierung des Anwenders zweckentfremden.

Hier zeigt sich das prinzipielle Dilemma des Cloud Computing: Einerseits vereinfacht es Vieles, andererseits ist der Schutz der persönlichen Daten meist zweitrangig.

Die Caching-Techniken dienen im Normalfall dazu, die Last zur Datenübertragung zu senken, gewisse Informationen so zwischenzuspeichern, dass die Browser sie nicht erneut abrufen müssen, die ETags auf HTTP-Ebene sind solch ein Beispiel. Zu den Hacker-Methoden gehört das History-Stealing. Browser zeigen bereits besuchte Links meist in einer anderen Farbe dar, was über eine Änderung des Standard-Style-Sheets funktioniert.

Auf dieses kann die Webseite im laufenden Betrieb über JavaScript zugreifen und erfährt so, welche Links bereits angeklickt wurden. Die Liste der besuchten Seiten lässt sich erweitern, indem die Hacker-Webseite dem Browser über ein Script gezielt Hunderte Links bekannter Webseiten anbietet. Ein Beispiel: whattheinternetknowsaboutyou.com.

Kamkar sagt, er habe noch nicht alle verfügbaren Cookie-Möglichkeiten ausgeschöpft, es fehlen weitere Caching- und Java-Techniken.