Hacken mit Suchmaschinen

Passwortlisten, Kontolisten, Businesspläne und geheime Blaupausen - vieles steht im Web, was nicht dort hingehört. Mit Google lässt es sich finden.

- Hacken mit Suchmaschinen

- Interview mit Sicherheitsexperte Boris Koch

Kein Hacker kommt ohne Suchmaschine aus. Das gilt zum einen für gezielte Angriffe, bei denen er Informationen über eine Person oder Firma sucht, um ihm das Eindringen in ein System zu erleichtern. Auf diese Weise finden heutzutage die meisten professionellen Angriffe statt: Der Hacker nimmt ein...

Kein Hacker kommt ohne Suchmaschine aus. Das gilt zum einen für gezielte Angriffe, bei denen er Informationen über eine Person oder Firma sucht, um ihm das Eindringen in ein System zu erleichtern.

Auf diese Weise finden heutzutage die meisten professionellen Angriffe statt: Der Hacker nimmt eine Person ins Visier, versucht so viel über sie herauszubekommen, wie es nur geht, und schickt ihr dann gezielt eine persönliche Mail, beispielsweise mit einem vertrauten, aber vermeintlichen Facebook-Link, der einen Trojaner lädt.

Über die Suchmaschine findet er Durchwahlen, Firmen-Organigramme, Personennetze und bestenfalls interne Dokumente, die ins Web durchgesickert sind.

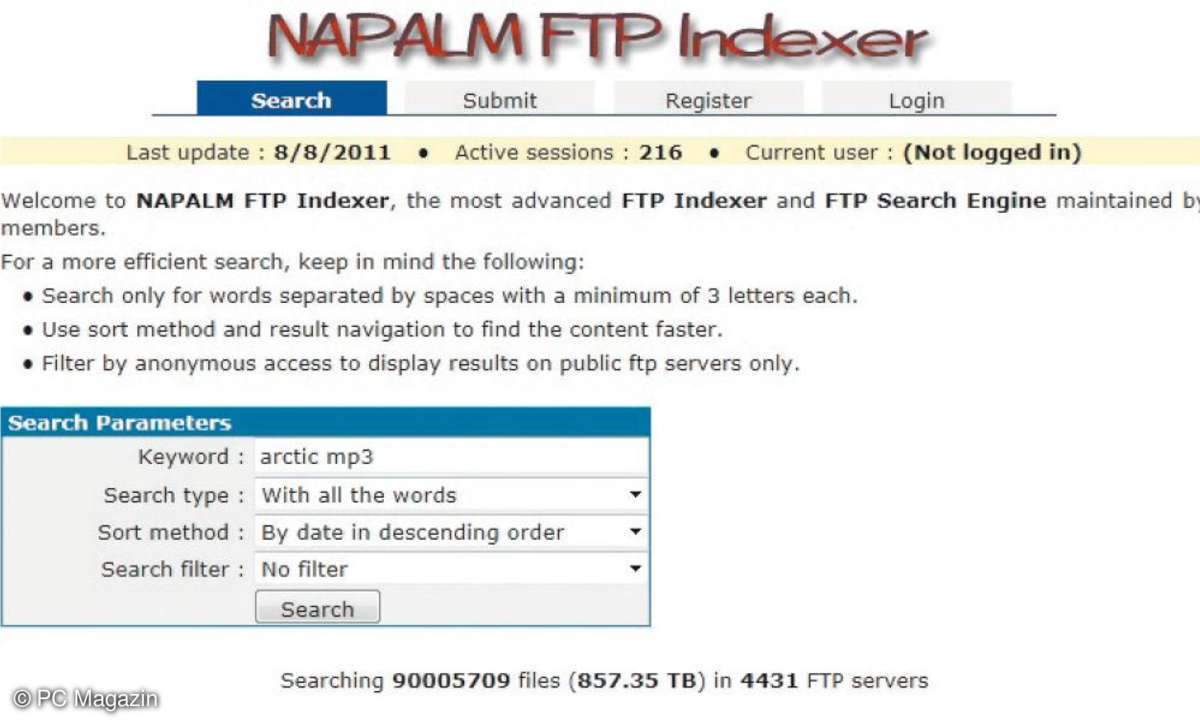

Auf Suchmaschinen greifen zum auch Skript-Kiddies zurück, die ziellos nach Opfern und Ressourcen suchen, bis sie auf etwas Interessantes stoßen. Für diese Taktik hat sich der Begriff Google-Hacking eingebürgert, obwohl nicht immer Google zum Zuge kommt, spannende Ergebnisse liefern auch FTP-Suchmaschinen wie Napalm.

Viele Dinge finden sich im Web, die eigentlich nicht für die Öffentlichkeit bestimmt sind, aber aufgrund von Konfigurationsfehlern oder menschlicher Unachtsamkeit einen Link erhalten haben. Ist der Link einmal da, gehen die Roboter der Suchmaschinen hinterher und indizieren alles ohne Rücksicht auf Verluste.

Nicht nur Web-Server sind erwartungsgemäß betroffen, sondern auch Web-Cams, WLANs oder private NAS-Laufwerke, die oft mehr Dienste laufen haben, als der unerfahrene Besitzer erwartet, und zwar offen oder nur mit Standard-Passwort gesichert (siehe Interview).

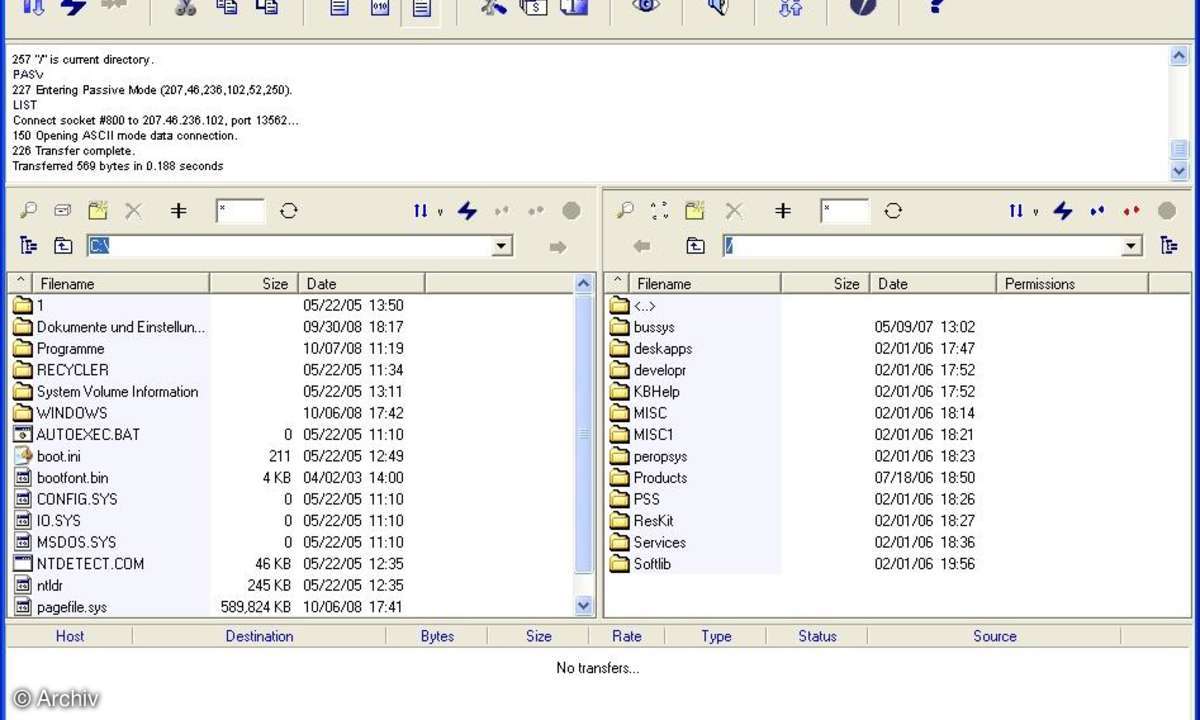

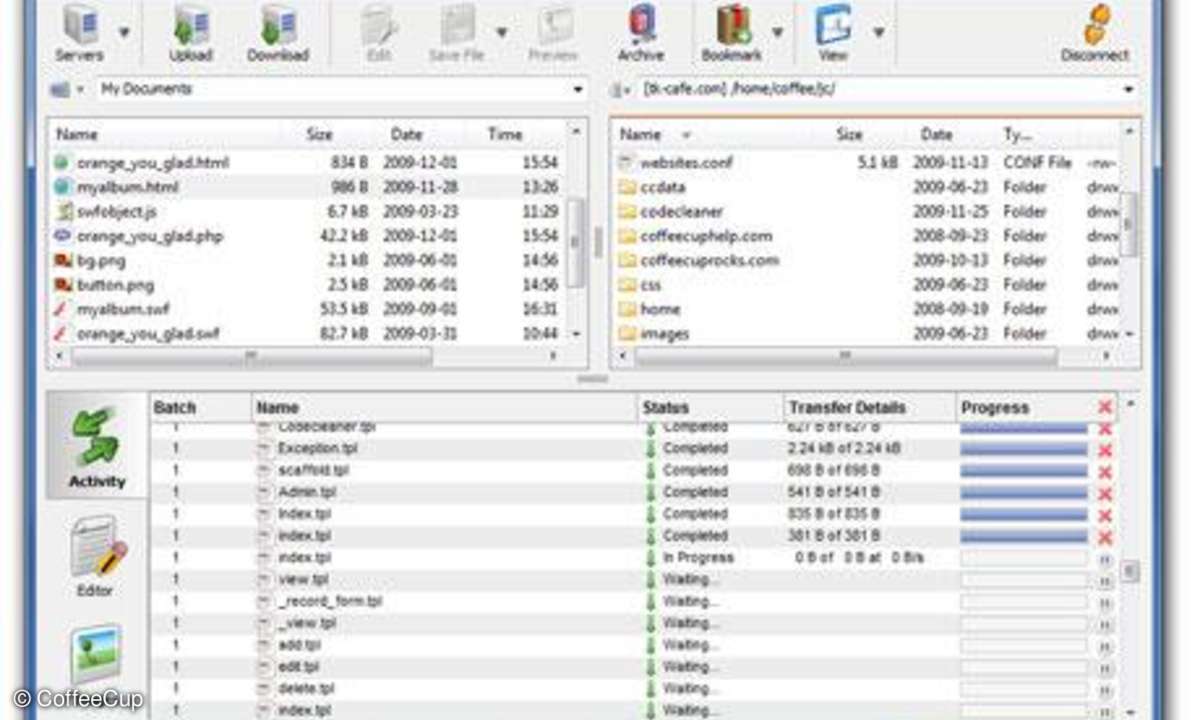

Ein beliebtes Beispiel ist die Suche nach Verzeichnissen. Normalerweise zeigt ein Webserver diese nicht an, aber oft ist er falsch konfiguriert und veröffentlich eine Seite Index of /xyz. Das lässt sich finden. Mit einer gezielten Erweiterung des Suchbegriffs kommt man vielen Schätzen sehr nahe:

intitle:"index of" +austra +mp3

ähnlich wirkt:

intitle:"FTP root at"

Interessant ist auch die Suche nach bestimmten Dateien, die ins Web geschlüpft sind, zum Beispiel Admin.xls, Passwd.txt etc. So lassen sich auch Formulare und Dokumente mit immer wiederkehrenden Elementen wie medizinische Berichte finden.

Das gleiche gilt für Fehler- oder Konfigurationsseiten von Web-Programmen wie MySQL, die auf Sicherheitslücken schließen lassen ("Host Vulnerability Summary Report").

Hier muss der Anwender aber aufpassen, denn das Eindringen in fremde Computersysteme ist nach deutschem Recht verboten und wird bestraft. Aufpassen muss er auch mit Spam, Trojanern und bösen Scripten, denn auch die Internetmafia hat Google-Hacking-Suchen für sich entdeckt und stellt bösartige Seiten unter diesen Begriffen bereit.

Ferner gibt es Tools, die die Sucharbeit erleichtern: Das Google Hacking Diggity Project (www.stachliu.com/resources/tools/google-hacking-diggity-project/), McAfee Site Digger (www.mcafee.com/us/downloads/free-tools/sitedigger.aspx) oder der Goolag Scanner von Cult of the Dead Cow (www.goo lag.org). Weitere Informationen und Beispiele finden sich in der Google Hacking Database: www.hackersforcharity.org/ghdb/ .

Google und andere Suchmaschinen arbeiten mit Suchparametern, die die meisten Anwender nicht kennen, die für das Hacken aber unerlässlich sind. Mit ge-schickten Kombinationen kommt man am besten zum Ziel. Auf unserer Heft-DVD finden Sie eine lange Liste mit weiteren Beispielen.