Erpresser-Trojaner

"Ransomware as a Service" schafft neue Bedrohungslage

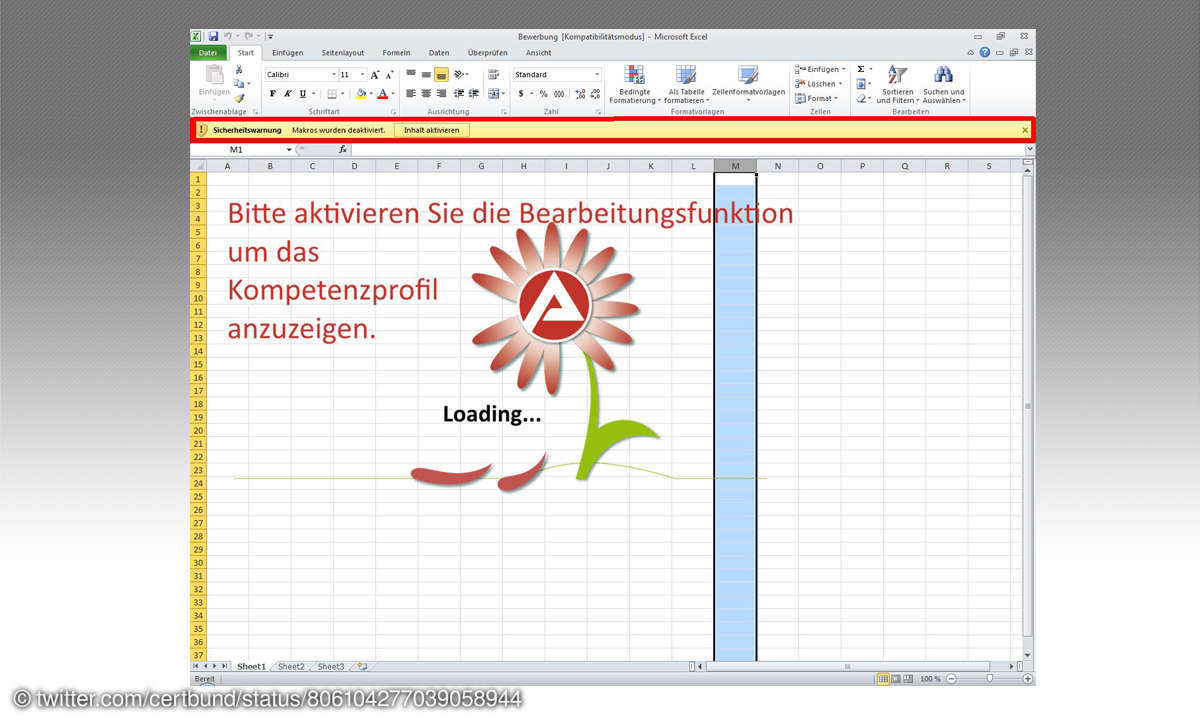

Die gefürchtete Ransomware, bei der Daten verschlüsselt und nur gegen Lösegeld wieder freigegeben werden, wird immer organisierter verbreitet.

"Ransomware as a Service": Bisher sind die gefürchteten Erpresser-Trojaner eher ungezielt auf Rechner von Nutzern gekommen. Immer häufiger werden die Angriffe mit der Malware jedoch organisierter durchgeführt, wie der Security-Blog "Imperva" berichtet.Mit dem sogenannten "Ransomware a...

"Ransomware as a Service": Bisher sind die gefürchteten Erpresser-Trojaner eher ungezielt auf Rechner von Nutzern gekommen. Immer häufiger werden die Angriffe mit der Malware jedoch organisierter durchgeführt, wie der Security-Blog "Imperva" berichtet.

Mit dem sogenannten "Ransomware as a Service"-Modell arbeiten Hacker und Verteiler zusammen, um gezielte Angriffe auf Netzwerke auszuführen. Der Ersteller der Malware liefert dabei seine Version der Ransomware an den Distributor aus, welcher eine Vielzahl an Verbindungen besitzt und diese problemlos per Botnetz an seine Opfer verteilen kann. Das Lösegeld, das der Trojaner dabei einbringt, wird dann zwischen den beiden Parteien aufgeteilt.

Dadurch ist es auch möglich, dass gezielte Attacken auf Firmennetzwerke durchgeführt werden. Zu diesem Zweck könne ein Insider Schwachstellen im System ausnutzen und effektiv an sensible Daten herankommen, welche sich besonders für die Lösegelderpessung eignen.

Lesetipp: PC Magazin Sicherheitsradar - die wichtigsten Security-News der Woche

Sowohl der Ersteller der Ransomware als auch der Verteiler sind dabei über das anonyme TOR-Netz geschützt. Auch die Bezahlung erfolgt über die sichere Bitcoin-Variante, weshalb eine Verfolgung der Angreifer nahezu unmöglich ist. Sicheren Schutz bietet neben einem aktuellen Anti-Virus-Programm deshalb vor allem nur die eigene Vorsicht vor unbekannten Dateien, um Angreifern möglichst wenig Zielfläche zu bieten.