Compliance-Anforderungen erfüllen

Mit Identity & Access Managements lassen sich Compliance-Anforderungen effizienter erfüllen und der Aufwand für Audits und Reportings sinkt damit spürbar.

Eine zentrale Anforderung aus dem Bereich Compliance heißt, Rechte für und Zugriffe auf die IT-Infrastruktur korrekt zu regeln sowie dies im Nachhinein auch belegen zu können. Doch gerade die Reporting-Pflichten stellen viele Verantwortliche vor Herausforderungen. Viele Systeme biete...

Eine zentrale Anforderung aus dem Bereich Compliance heißt, Rechte für und Zugriffe auf die IT-Infrastruktur korrekt zu regeln sowie dies im Nachhinein auch belegen zu können. Doch gerade die Reporting-Pflichten stellen viele Verantwortliche vor Herausforderungen. Viele Systeme bieten nur unvollständige Logging-Funktionalitäten und die entsprechenden Daten müssen aus vielen Quellen aggregiert werden. Mit Hilfe eines Identity & Access Managements lassen sich heterogene Strukturen verbinden und der Aufwand für Audits und Reportings sinkt damit spürbar.

Compliance, also die Befolgung von Regeln, nimmt auch im IT-Alltag immer mehr Raum ein. Hierbei geben unterschiedliche Gesetzestexte und andere Vorgaben einen komplexen Rahmen vor. Diesen gilt es nicht nur zu berücksichtigen, die Verantwortlichen müssen zudem nachweisen, dass sie die Regeln befolgt haben. Probleme bereitet diese Pflicht zum Beispiel im für die IT-Sicherheit zentralen Bereich der Berechtigungen und Zugriffe. Nicht von ungefähr dominieren die Empfehlungen aus Audits viele Gespräche von IT- und Security-Managern. Oft gelten diese Audits als lästig und so kann es vorkommen, dass sich die Empfehlungen zweier, aufeinanderfolgender Jahre auffällig gleichen – was nicht unbedingt erforderlich ist oder erheblichen Aufwand bereitet, wird nicht umgesetzt. Doch im Zuge einer zunehmenden Brisanz des Themas geben viele Unternehmen einen strikteren Kurs vor, Listen gilt es weitaus umfassender abzuarbeiten als bislang. Gerade Rechte und Zugriffe lassen sich aufgrund gewachsener Systeme jedoch oft nur mit großem Aufwand detailliert nachvollziehen und aufbereiten. So erfordern es Audits oft, dass die IT in nächtelanger Arbeit Daten in Excel-Listen zusammenstellen muss.

Unterschiedliche Vorgaben

Compliance umfasst die Berücksichtigung vielfältiger Vorgaben. Dazu gehört an erster Stelle das Grundgesetz mit dem vom Bundesverfassungsgericht definierten Recht auf Informationelle Selbstbestimmung. Dieses gibt einen groben Rahmen vor. Als zentrale Norm des Berechtigungsmanagements fungiert das Bundesdatenschutzgesetz. Es definiert, dass nur berechtigte Mitarbeiter auf personenbezogene Daten zugreifen dürfen und auch nur soweit, wie sie zwingend zu Erfüllung der Aufgaben nötig sind. Der Gesetzgeber verwendet hierfür ausdrücklich den Begriff der Zugriffskontrolle. Unter Umständen sind zudem Bestimmungen aus Telemedien- und Betriebsverfassungsgesetz relevant, mitunter auch aus Jugendschutz-, Straf- und Vertragsrecht. Verpflichtungen können sich darüber hinaus aus Betriebsverfassungsgesetz (BetrVerfG), Konzerntransparenzgesetz (KonTraG), den Grundsätzen ordnungsgemäßer DV-gestützter Buchungssysteme (GoBS), dem Bilanzkontrollgesetz (BilKoG), Basel II, dem Sarbanes Oxley Act (SOX) oder dem Grundschutzhandbuch IT der BSI ergeben. In bestimmten Fällen kommen dazu Regelungen aus HIPAA, GLBA, COBIT, ISO oder COSO.

Je nach Branche oder Geschäftsmodell gilt es, mögliche Implikationen dieser Vorgaben sehr genau zu analysieren – bei Nichtbefolgen können erhebliche Risiken entstehen. Doch ungeachtet individueller Anwendbarkeit: Computersysteme, Daten und Anwendungen müssen geschützt und die Zugriffe darauf transparent und jederzeit nachvollziehbar geregelt werden. Nötig ist daher ein strategisch geplantes und umgesetztes Identity- und Access Management (IAM) im Unternehmen.

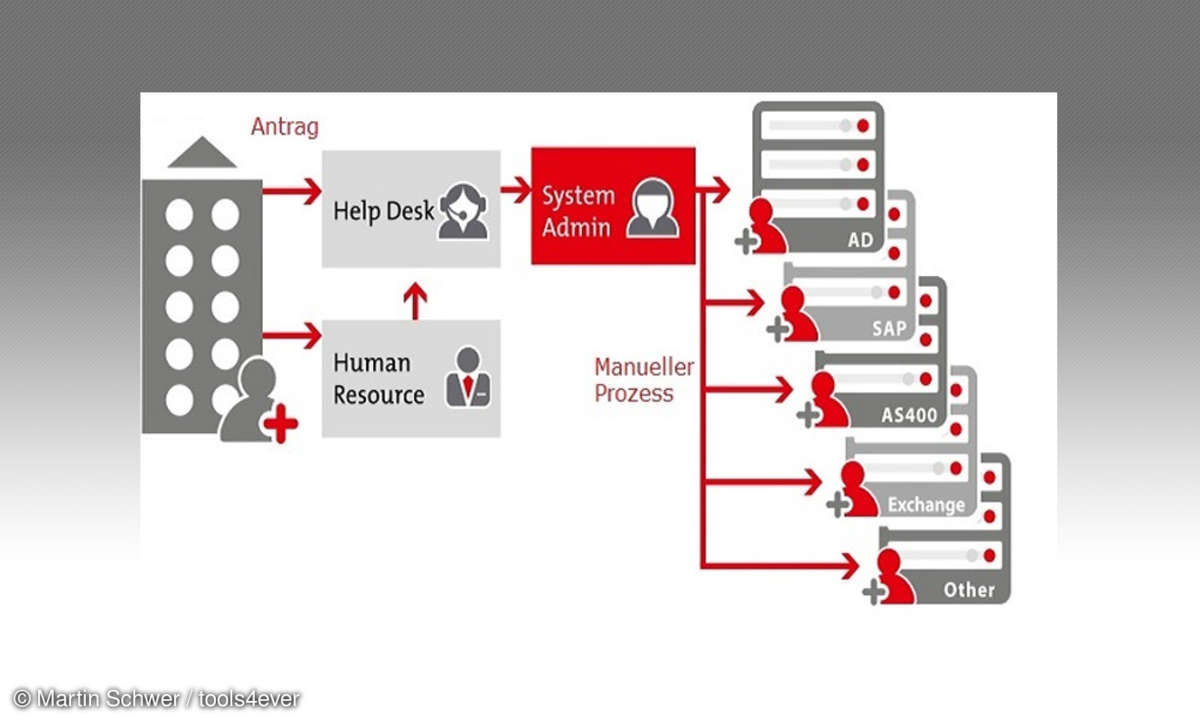

Die gesamte IT-Infrastruktur anbinden

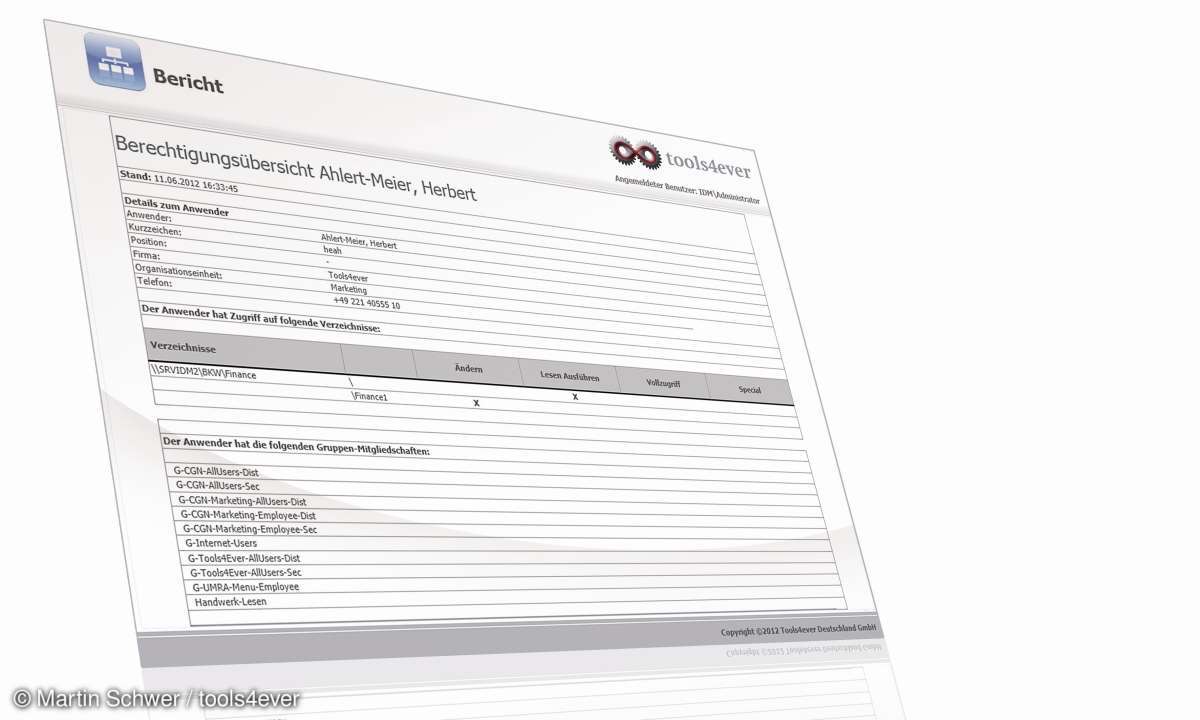

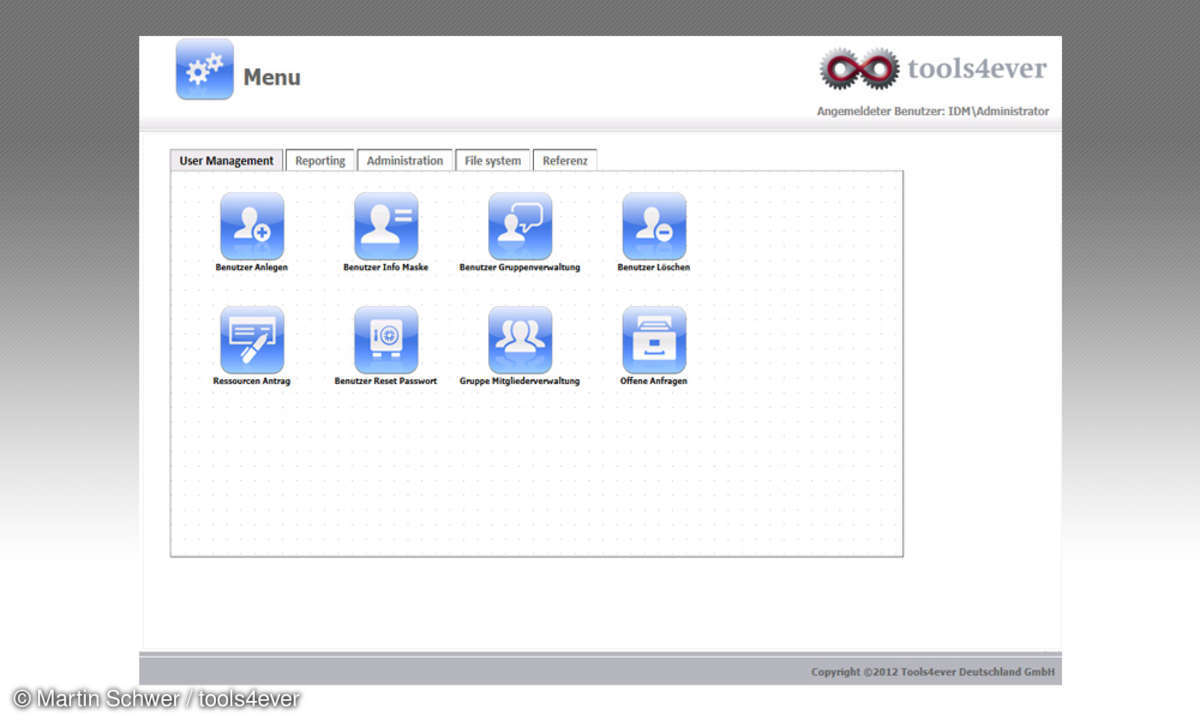

Ein solches IAM kann als zentrale Instanz für Vergabe, Überwachung und Reporting von Benutzerrechten fungieren. Soll es dieser Aufgabe gerecht werden, muss es alle sensiblen Programme und Daten abdecken sowie unternehmensweit zum Einsatz kommen. Nur bei einem derart umfassenden Verständnis ist sichergestellt, dass sich Compliance im Sinn der geltenden Vorgaben gewährleisten lässt. Ist dies der Fall, kann es auf Knopfdruck bestehende Rechte, erfolgte Zugriffe und auch Zeitpunkt sowie Ablauf der Rechtevergabe anzeigen. Auf Grundlage dieser Informationen lassen sich weit gehende Reporting-Anforderungen detailliert erfüllen und damit nachweisen, dass regelkonform agiert wird. Damit ist es nicht mehr erforderlich, beispielsweise Active Directory, LDAP, Mail-Programm oder ERP einzeln zu überprüfen und die Daten manuell zu erfassen.

Sehr schnell fällt vor dem Hintergrund derartiger Automatismen beispielsweise auf, ob ein Mitarbeiter gültige Zugangsdaten besitzt, obwohl er längst die Aufgaben gewechselt hat und welche Personen zu welchem Zeitpunkt auf sensible Daten zugreifen durften oder dies getan haben. Doch neben den Möglichkeiten im Hinblick auf Compliance lassen sich auch andere Auswertungen erstellen. So können Unternehmen beispielsweise besser nachvollziehen, wie viele Lizenzen für eine Software bezahlt werden und ob die Zahl der Nutzer damit übereinstimmt. Oftmals bestehen Einsparpotenziale aufgrund überzähliger Lizenzen.

IT-Abteilung entlasten

Im geschäftlichen Alltag werden Zugriffsberechtigungen oftmals ohne weitere Überprüfung vergeben, so sammeln beispielsweise manche Azubis im Zuge unterschiedlicher Tätigkeiten diverse Rechte an. Auch bei Wechseln findet nur selten eine Überprüfung der bestehenden vs. der benötigten Rechte statt. Gefährlich kann mangelnde Sorgfalt werden, wenn Externe zeitweise mitarbeiten. Der Überblick geht hier schnell verloren. Das gilt umso mehr, als für Standards wie dem Access Management selten zusätzliche Ressourcen zur Verfügung stehen und die entsprechenden Tätigkeiten „nebenher“ erledigt werden müssen. Denn in der Regel gehört Access Governance zu den Aufgaben der IT-Abteilung, eine kontinuierliche Überprüfung von Regeln und Rechten kann diese jedoch kaum bewältigen.

Streng genommen gehört diese Kontrolle zudem gar nicht in die IT. Besser passt sie in die Compliance-Abteilung oder, wo keine existiert, in die einzelnen Fachabteilungen. Diese besitzen die Kompetenzen, um Rechtevergaben und Rollenzuweisungen zu verifizieren. Nur auf Fachebene lässt sich beispielsweise beurteilen, ob Kollege A bestimmte Zugriffsrechte tatsächlich benötigt. Eine solche Verlagerung der Aufgaben kann jedoch nur dann erfolgen, wenn die nötigen Managementinstrumente verfügbar sind. Will heißen: Die Verantwortlichen müssen Auswertungen ohne IT-Know-how erstellen können. Relevante Berichte müssen auf Knopfdruck erscheinen.

Einfache Einführung über Schnittstellen

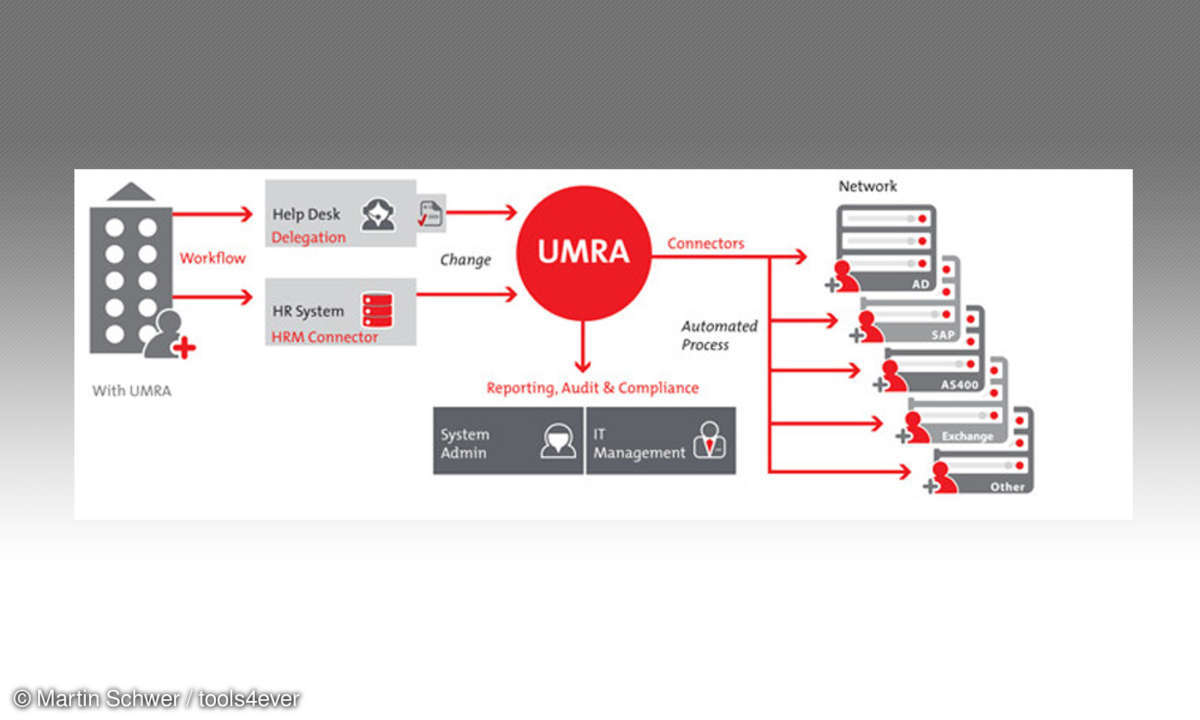

All dies kann ein IAM. Es sorgt einerseits dafür, dass die Rechtevergabe in den einzelnen Programmen und Netzwerkeinheiten korrekt erfolgt, andererseits wirkt es als verbindendes Element und kann die Gesamtsicht der IT-Infrastruktur in punkto Benutzerrechte herstellen. Compliance lässt sich jedoch nur dann gewährleisten, wenn ein IAM sehr umfassend eingesetzt wird. Bleiben einzelne Programme oder auch ganze Standorte außen vor, ist ein Gesamtbild nicht möglich. Damit im Zuge der Einführung eines IAM nicht die komplette IT-Infrastruktur eines Unternehmens auf den Prüfstein muss, setzen Lösungen wie User Management Resource Administrator (UMRA) von Tools4ever auf die Rechtevergabe über Schnittstellen. So können bestehende Systeme weitgehend bleiben, wie sie sind.

Als übergeordnete Instanz greift UMRA lediglich auf die Programmbereiche zu, in denen die Rechtevergabe geregelt wird und führt die nötigen Schritte durch. Die Folge: Weil alle Prozesse im Zusammenhang mit Rechten und Zugriffen über das Identity & Access Management laufen, kann es diese problemlos archivieren. Reports und Audits verfügen damit jederzeit über eine komplette und aktuelle Informationsgrundlage.